Правовые методы защиты программных продуктов и баз данных. Правовая охрана программного обеспечения в сети интернет

В современном мире большой ценностью, помимо золота, нефти и, собственно, денег, является информация. Еще Черчилль говорил, что владеть информацией равносильно владению миром. Обладая необходимой информацией, биржевые брокеры зарабатывают огромные деньги, политики выстраивают отношения, экономисты прогнозируют, а рядовой человек распоряжается ей по своему усмотрению. Однако не вся информация безобидна и доступна. Правовая защита информации (ПЗИ) сейчас является обязательным условием, предъявляемым к конфиденциальным данным. Завладев определенной информацией, мошенники могут пользоваться чужими средствами, получать доступ к денежным картам, использовать полученные сведения о другом человеке ради своей выгоды, нанося существенный вред носителю информационных данных. Для регулирования подобных вопросов существуют системы управления безопасностью в области информации.

Многих интересует вопрос – какая правовая защита информации существует в РФ и какова ее структура?

Первый вопрос – какая информация подлежит защите?

В современном мире никуда не деться от электронных систем, банковских карт, интернета. Все пользуются этими услугами, но мало кто задумывается над необходимостью обезопасить свои данные. Необходимость управления информационной структурой вызвана потребностью обезопасить конфиденциальную информацию. Большинство пользователей доверяют поставщику услуг и не желают вникать в подробности управления информационной безопасностью, а в итоге становятся жертвами аферистов.

Итак, самые первые данные, которые следует держать в секрете – это паспортные данные. Паспорт – главный документ, удостоверяющий личность. Его данные используются для любого рода идентификации личности. Сообщать эту информацию следует только в случае крайней необходимости: сотрудникам банка в письменном заявлении, в котором обязательно присутствует пункт, обязующий банк хранить эти данные и не передавать их третьим лицам, использовать полученную информацию по ее целевому назначению. Многие государственные учреждения требуют предоставления паспортных данных, и это законно. В этом случае правовая защита информации не вызывает сомнения. Находясь на территории государственного органа, можно смело предоставлять необходимую информацию сотруднику данного учреждения. В основном это делается в письменной форме или путем передачи копий страниц паспорта.

Видео с международной конференции:

Для обеспечения информационной безопасности нельзя сообщать паспортные данные посторонним лицам, не являющимся сотрудниками государственного учреждения, представителями внутренних органов или работниками банка. В зону доверия также попадают нотариусы, юристы, адвокаты. Что касается представителей закона, хочется обратить внимание, что среди них также могут скрываться мошенники. Поэтому при обращении к юристам уместным будет проверка лицензии, и при этом необходимо обязательно взять расписку о предоставлении документов конкретному юридическому представителю. Если случится непоправимое, и документы пропадут – их можно будет восстановить, предъявив данную расписку.

Еще одним пунктом для рассмотрения является информация, предоставляемая в интернете. Мошенничества в этой области превышают все возможные показатели. Компьютерные гении тщательно заметают следы, ловко оперируют информацией для собственной пользы. Передавать персональную информацию в сети следует только в проверенной области, на проверенных сайтах. Необходимо ставить сложные пароли на электронную почту, аккаунты в социальных сетях. В социальных сетях тоже не следует указывать подробные данные – афишировать номер телефона, указывать подробный адрес проживания, с целью обеспечения информационной безопасности. Многие даже не догадываются, какое поле для мошеннических действий предоставляет оглашение подобной информации. Банковская карта владельца привязана к номеру его телефона, воспользовавшись этой информацией, преступник может получить доступ к средствам, картам, электронным деньгам.

В связи с вышеизложенным возникает вопрос – кто и как защищает человека и его информационные данные? Какие есть способы обеспечения информационной безопасности?

Для защиты подобных данных давно разработан свод нормативных документов, законов, которые регулируют подобные вопросы. Это:

- Конституция. В ней говорится о том, что каждый гражданин имеет право на неприкосновенность частной жизни, личную и семейную тайну, на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений; никто не имеет права собирать, хранить и использовать информацию о частной жизни лица без его согласия; любой может искать, собирать и использовать необходимую, доступную информацию в рамках дозволенности законодательными документами;

- Федеральный закон «Об информации, информатизации и защите информации». В Законе описаны все положения, термины и меры, защита информации, способы обеспечения информационной защиты. Ее виды, условия предоставления, законное и незаконное использование данных, .

С целью правового обеспечения информационной безопасности созданы специальные организации. К таким организациям относят:

- Комитет по информационной политике;

- Совет безопасности РФ;

- Структурные подразделения МВД.

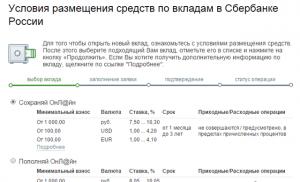

ПЗИ осуществляется не только в «бумажном», но и в электронном виде. Для этого разработаны и постоянно совершенствуются специальные системы управления информационной безопасностью. Каждый банк имеет подобную СУИБ (система управления информационной безопасности), что сводит риск передачи данных посторонним лицам до минимума.

В конце 2005 года в области информационной безопасности появился новый международный стандарт (BS ISO/IEC 27001:2005). В нем изложены основные правила системы управления безопасностью в области информации.

Защита информации поручена специальной системе СМИБ (система менеджмента информационной безопасности), которая рассматривает большое количество вопросов в сфере разработки, совершенствования и внедрения различных форм защиты информации. Структура СМИБ включает множество отделов, регулирующих разные виды информационной безопасности на разных уровнях.

Видео про стандарты в области защиты:

Следующий вопрос в области сохранения данных – от кого защищать информацию?

В первую очередь это любые посторонние лица, не имеющие отношения по своим должностным обязанностям к получению подобной информации. Есть установленные законом формы, в которых можно и нужно указывать полные персональные данные. В остальных случаях необходимо хорошо оценить ситуацию и возможные риски.

Обращать внимание следует на адреса электронных писем, в которых просят указать пароль, код от карты или еще какую-либо важную информацию – скорее всего, это мошенники. Работники банка никогда не попросят код от карты, а любые документальные вопросы попросят решить путем визита в отделение.

Что делать, если уже стал жертвой мошенников

Если банковскую карту все-таки взломали, необходимо сразу обратиться в службу безопасности банка или на горячую линию с просьбой заблокировать карту. Затем обратиться в отделение банка с заявлением о выпуске новой карты и написать заявление в полицию о факте мошенничества. Не стоит думать, что никто не будет заниматься этим вопросом. Специальный отдел занимается преступлениями такого характера и довольно часто с положительным исходом.

При любых первых подозрениях на действия мошенников необходимо реагировать обращением в органы внутренних дел. Это касается и компьютерных преступлений. Если есть подозрения, что аферисты используют средства с номера мобильного телефона, необходимо обратиться в службу поддержки для пострадавших от мошенничества. Заявку рассмотрят довольно быстро и, возможно, даже вернут средства на счет.

Внимательно изучайте содержимое СМС посланий с просьбой отправить какие-то сомнительные цифры или данные на еще более сомнительный номер. Номер, с которого пришло сообщение, можно проверить на сайте мобильного оператора на предмет регистрации, за кем он закреплен и соответствует ли содержание СМС правде.

Важно помнить, как бы много различных документов ни защищало персональную информацию человека, как бы быстро ни реагировали органы местной власти на заявление – лучше самого себя никто не защитит. Следует быть бдительным и осторожным, перепроверить все несколько раз, а если нужно – переспросить.

Смотрите так же видео про внутренние угрозы корпоративной безопасности:

Правовая защита программного обеспечения

Такая защита сродни правовой защите интеллектуальной собственности.

Сейчас существует 5 главных правовых механизмов, которые регулируют защиту программного обеспечения. К ним относят:

- Патентное право;

- Право, относящееся к недобросовестным методам конкуренции;

- Авторское право;

- Право промышленных тайн;

- Контрактное право.

Основными здесь являются патентное и авторское право. Авторское право является автоматической защитой. Оно должно быть зарегистрировано. Без регистрации его держатель не способен возбудить иск о его нарушении. Соответственно, не зарегистрированное право не дает возможности получения возмещения. Законом оговорены условия регистрации. Для этой цели необходимо представить «идентифицирующую порцию» программы на микроформе. Эта порция заранее оговаривается. После этого Регистр Авторского Права (Register of Copyright) проводит ее регистрацию и выдает автору документ, именуемый свидетельством о регистрации.

Такое право защищает программное обеспечение от копирования. Но стандарты защиты авторским правом менее строги, чем стандарты защиты патентным правом.

Правовые методы защиты программ включают:

- патентную защиту;

- закон о производственных секретах;

- лицензионные соглашения и контракты;

- закон об авторском праве.

- экономические права, дающие их обладателям право на получение экономических выгод от продажи или использования программных продуктов и баз данных;

- моральные права, обеспечивающие защиту личности автора в его произведении.

Во многих цивилизованных странах несанкционированное копирование программ в целях продажи или бесплатного распространения рассматривается как государственное преступление, карается штрафом или тюремным заключением. Но, к сожалению, само авторское право не обеспечивает защиту новой идеи, концепции, методологии и технологии разработки программ, поэтому требуются дополнительные меры их защиты.

Патентная защита устанавливает приоритет в разработке и использовании нового подхода или метода, примененного при разработке программ, удостоверяет их оригинальность.

Статус производственного секрета для программы ограничивает круг лиц, знакомых или допущенных к ее эксплуатации, а также определяет меру их ответственности за разглашение секретов. Например, используется парольный доступ к программному продукту или базе данных, вплоть до паролей на отдельные режимы (чтение, запись, корректировку и т. п.). Программы, как любой материальный объект большой стоимости, необходимо охранять от кражи и преднамеренных разрушений.

Лицензионные соглашения распространяются на все аспекты правовой охраны программных продуктов, включая авторское право, патентную защиту, производственные секреты. Наиболее часто используются лицензионные соглашения на передачу авторских прав.

Лицензия - договор на передачу одним лицом (лицензиаром) другому лицу (лицензиату) права на использование имени, продукции, технологии или услуги. Лицензиар увеличивает свои доходы сбором лицензионных платежей, расширяет область распространения программного продукта или базы данных; лицензиат извлекает доходы за счет их применения.

В лицензионном соглашении оговариваются все условия эксплуатации программ, в том числе создание копий. На каждой копии программы должны быть те же отметки, что и на оригинале:

- знак авторского права (обычно ©) и название разработчика, год выпуска программы, прочие ее атрибуты;

- знак патентной защиты или производственного секрета;

- торговые марки, соответствующие использованным в программе другим программным изделиям (обычно - ™ и название фирмы - разработчика программного продукта);

- символ зарегистрированного права на распространение программного продукта (обычно ®).

Существует несколько типов лицензий на программные продукты.

1. Исключительная лицензия - продажа всех имущественных прав на программный продукт или базу данных, покупателю лицензии предоставляется исключительное право на их использование, а автор или владелец патента отказывается от самостоятельного их применения или предоставления другим лицам.

Это самый дорогой вид лицензии, к нему прибегают для монопольного владения с целью извлечения дополнительной прибыли либо с целью прекращения существования на рынке программных средств программного продукта.

2. Простая лицензия - это лицензия, когда лицензиар предоставляет право лицензиату использовать программный продукт или базу данных, оставляя за собой право применять их и предоставлять на аналогичных условиях неограниченному числу лиц (лицензиат при этом не может сам выдавать сублицензии, может лишь продать копии приобретенного программного продукта или базы данных).

Такой вид лицензии приобретают дилер (торговец) либо фирмы-производители, использующие купленные лицензии как сопутствующий товар к основному виду деятельности. Например, многие производители и фирмы, торгующие компьютерной техникой, осуществляют продажу вычислительной техники с установленным лицензионным программным обеспечением (операционная система, текстовый редактор, электронная таблица, графические пакеты и т. д.).

3. Этикеточная лицензия - лицензия на одну копию программного продукта или базы данных. Данный тип лицензии применяется при розничной продаже. Каждый официальный покупатель заключает лицензионное соглашение с продавцом на их использование, но при этом сохраняется авторское право разработчика.

Закон об охране программных продуктов и компьютерных баз данных автором признает физическое лицо, в результате творческой деятельности которого они созданы. Автору независимо от его имущественных прав принадлежат личные авторские права: авторство, имя, неприкосновенность (целостность) программ или баз данных.

- выпускать в свет;

- воспроизводить в любой форме, любыми способами;

- распространять;

- модифицировать;

- осуществлять любое иное использование программного продукта или базы данных.

Имущественные права на программный продукт или базу данных могут быть переданы частично или полностью другим физическим или юридическим лицам по договору. Имущественные права относятся к категории наследуемых. Если программный продукт или база данных созданы в порядке выполнения служебных обязанностей, имущественные права принадлежат работодателю.

Программные продукты и базы данных могут использоваться третьими лицами - пользователями на основании договора с правообладателем.

Лицо, правомерно владеющее экземпляром программы или базы данных, вправе, без получения дополнительного разрешения правообладателя, осуществлять любые действия, связанные с функционированием программного продукта или базы данных в соответствии с ее назначением, в том числе:

- устанавливать один экземпляр, если не предусмотрено иное соглашение с правообладателем программного продукта или базы данных, на компьютер;

- исправлять явные ошибки;

- адаптировать программный продукт или базу данных;

- изготавливать страховые копии.

Контрольные вопросы

- 1. Назовите известные вам языки программирования и перечислите их особенности.

- 2. Как происходит выбор среды программирования?

- 3. Сравните технологию.NET с технологией Java.

- 4. Перечислите основные сведения о защите программных продуктов.

- 5. Назовите криптографические средства защиты.

- 6. Дайте определение программным средствам защиты.

- 7. Какие правовые средства защиты ПП вам известны?

Международные стандарты в области информационной безопасности Общие вопросы

За рубежом разработка стандартов проводится непрерывно, последовательно публикуются проекты и версии стандартов на разных стадиях согласования и утверждения. Некоторые стандарты поэтапно углубляются и детализируются в виде совокупности взаимосвязанных по концепциям и структуре групп стандартов.

Принято считать, что неотъемлемой частью общего процесса стандартизации информационных технологий (ИТ) является разработка стандартов, связанных с проблемой безопасности ИТ, которая приобрела большую актуальность в связи с тенденциями все большей взаимной интеграции прикладных задач, построения их на базе распределенной обработки данных, систем телекоммуникаций, технологий обмена электронными данными.

Разработка стандартов для открытых систем, в том числе и стандартов в области безопасности ИТ, осуществляется рядом специализированных международных организаций и консорциумов таких, как, например, ISO,IЕС,ITU-T,IEEE,IАВ,WOS, ЕСМА,X/Open,OSF,OMGи др. [Су].

Значительная работа по стандартизации вопросов безопасности ИТ проводится специализированными организациями и на национальном уровне. Все это позволило к настоящему времени сформировать достаточно обширную методическую базу, в виде международных, национальных и отраслевых стандартов, а также нормативных и руководящих материалов, регламентирующих деятельность в области безопасности ИТ.

Архитектура безопасности Взаимосвязи открытых систем

Большинство современных сложных информационных структур, лежащих в качестве основы существующих АС проектируются с учетом идеологии Эталонной модели (ЭМ) Взаимосвязи открытых систем (ВОС), которая позволяет оконечному пользователю сети (или его прикладным процессам) получить доступ к информационно-вычислительным ресурсам значительно легче, чем это было раньше. Вместе с тем концепция открытости систем создает ряд трудностей в организации защиты информации в системах и сетях. Требование защиты ресурсов сети от НСД является обязательным при проектировании и реализации большинства современных информационно-вычислительных сетей, соответствующих ЭМ ВОС.

В 1986 г. рядом международных организаций была принята Архитектура безопасности ВОС (АБ ВОС) . В архитектуре ВОС выделяют семь уровней иерархии: физический, канальный, сетевой, транспортный, сеансовый, представительный и прикладной. Однако в АБ ВОС предусмотрена реализация механизмов защиты в основном на пяти уровнях. Для защиты информации на физическом и канальном уровне обычно вводится такой механизм защиты, как линейное шифрование. Канальное шифрование обеспечивает закрытие физических каналов связи с помощью специальных шифраторов. Однако применение только канального шифрования не обеспечивает полного закрытия информации при ее передаче по сети, так как на узлах коммутации пакетов информация будет находиться в открытом виде. Поэтому НСД нарушителя к аппаратуре одного узла ведет к раскрытию всего потока сообщений, проходящих через этот узел. В том случае, когда устанавливается виртуальное соединение между двумя абонентами сети и коммуникации, в данном случае, проходят по незащищенным элементам сети, необходимо сквозное шифрование, когда закрывается информационная часть сообщения, а заголовки сообщений не шифруются. Это позволяет свободно управлять потоками зашифрованных сообщений. Сквозное шифрование организуется на сетевом и/или транспортном уровнях согласно ЭМ ВОС. На прикладном уровне реализуется большинство механизмов защиты, необходимых для полного решения проблем обеспечения безопасности данных в ИВС.

АБ ВОС устанавливает следующие службы безопасности (см. табл.15.1).

обеспечения целостности данных (с установлением соединения, без установления соединения и для выборочных полей сообщений);

обеспечения конфиденциальности данных (с установлением соединения, без установления соединения и для выборочных полей сообщений);

Таблица 15.1

|

Назначение службы |

Номер службы |

Процедура защиты |

Номер уровня |

|

Аутентификация: Одноуровневых объектов источника данных |

Шифрование, цифровая подпись Обеспечение аутентификации Шифрование | ||

|

Контроль доступа |

Управление доступом | ||

|

Засекречивание: соединения в режиме без соединения выборочных полей потока данных |

Шифрование Управление трафиком Шифрование Управление трафиком Шифрование Шифрование Заполнение потока Управление трафиком | ||

|

Обеспечение целостности: соединения с восстановлением соединения без восстановления выборочных полей без установления соединения выборочных полей без соединения |

Шифрование, обеспечение целостности данных Шифрование, обеспечение целостности данных Шифрование Цифровая подпись Обеспечение целостности данных Шифрование Цифровая подпись Обеспечение целостности данных | ||

|

Обеспечение невозможности отказа от факта: отправки доставки |

Цифровая подпись, обеспечение целостности данных, подтверждение характеристик данных |

контроля доступа;

аутентификации (одноуровневых объектов и источника данных);

обеспечения конфиденциальности трафика;

обеспечения невозможности отказа от факта отправки сообщения абонентом - передатчиком и приема сообщения абонентом - приемником.

ЗАЩИТА ПРОГРАММНЫХ ПРОДУКТОВ

Программные продукты и компьютерные базы данных являются предметом интеллектуального труда специалистов высокой квалификации. Процесс проектирования и реализации программных продуктов:

характеризуется значительными материальными и трудовыми затратами;

основан на использовании наукоемких технологий и инструментария;

требует применения и соответствующего уровня дорогостоящей вычислительной техники.

Это обусловливает необходимость защиты программ и компьютерных баз данных от несанкционированного их использования. Программное обеспечение является объектом защиты также в связи со сложностью и трудоемкостью восстановления его работоспособности, значимостью программного обеспечения для работы информационной системы.

Защита программного обеспечения преследует цели:

ограничение несанкционированного доступа к программам или их преднамеренного разрушения и хищения;

исключение несанкционированного копирования (тиражирования) программ.

Программные продукты и базы данных должны быть защищены от воздействия по нескольким направлениям:

от человека – хищение машинных носителей и документации программного обеспечения; нарушение работоспособности программного продукта;

от аппаратуры – подключение к компьютеру аппаратных средств для считывания программ и данных или их физического разрушения;

от специализированных программ – приведение программного продукта или базы данных в неработоспособное состояние (вирусное заражение), несанкционированное копирование программ и базы данных.

Самый простой и доступный способ защиты программных продуктов и базы данных – ограничение доступа. Контроль доступа к программному продукту и базе данных строится путем:

парольной защиты программ при их запуске;

использования ключевой дискеты для запуска программ;

ограничения данных, возможностей программ и функций обработки, доступных пользователям.

Могут также использоваться и криптографические методы защиты информации базы данных или программных модулей.

Программные системы защиты от несанкционированного копирования

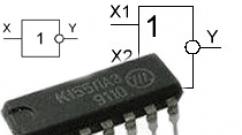

Данные системы предотвращают нелицензионное использование программных продуктов и баз данных. Программа выполняется только при опознании некоторого уникального некопируемого ключевого элемента:

дискеты, на которой записан не подлежащий копированию ключ;

определенных характеристик аппаратуры компьютера;

специального устройства (электронного ключа), подключаемого к компьютеру и предназначенного для выдачи опознавательного кода.

Программные системы защиты от копирования программных продуктов выполняют следующие функции:

идентифицируют среду, из которой будет запускаться программа;

устанавливают соответствие среды, из которой запущена программа, той, для которой разрешен санкционированный запуск;

вырабатывают реакцию на запуск из несанкционированной среды;

регистрируют санкционированное копирование;

противодействуют изучению алгоритмов и программ работы системы.

Для идентификации запускающих дискет применяются следующие методы:

нанесение повреждений на поверхность дискеты ("лазерная дыра"), которая не может быть воспроизведена в несанкционированной копии дискеты;

нестандартное форматирование запускающей дискеты.

Идентификация среды компьютера обеспечивается:

закреплением месторасположения программ на жестком магнитном диске (так называемые неперемещаемые программы);

привязкой к номеру BIOS (расчет и запоминание с последующей проверкой при запуске контрольной суммы системы);

привязкой к аппаратному (электронному) ключу, вставляемому в порт ввода-вывода, и др.

Правовые методы защиты программных продуктов и баз данных

Рассмотрим непосредственно правовую защиту программного обеспечения.

Программное обеспечение состоит из трех компонент:

замысла (основания, подосновы);

собственно программ;

сопровождающей документации.

Замысел – это идеи, концепции, алгоритмы, соображения по реализации и т.п.

Программа может выступать в одной из трех форм: исходный, объектный или исполняемый коды.

К документации относятся:

руководство по использованию, блок диаграммы, книги по обучению;

иногда сложное программное изделие, такое, как операционная система, сопровождается специальным аудиовизуальным курсом обучения.

Правовая защита программного обеспечения по своей проблематике во многом совпадает с более широкой задачей – правовой защитой интеллектуальной собственности.

В настоящее время имеется пять основных правовых механизмов защиты программного обеспечения:

патентное право;

право промышленных тайн (производственного секрета);

право, относящееся к недобросовестным методам конкуренции;

контрактное право.

Сменяемость компьютерных систем составляет характерную для рынка аппаратных средств величину: 40 месяцев. Но никто не проводил анализа сменяемости программных изделий. Можно предположить, что это примерно 24-30 месяцев. Эта оценка важна потому, что срок патентования составляет несколько лет (до 5 и более). Так что даже если бы не было никаких правовых трудностей с патентованием программного обеспечения, механизм патентной защиты плохо подходил бы к программному обеспечению.

Рассмотрим вопрос о защите программного обеспечения авторским правом. Основные положения авторского права устанавливают баланс между общественным интересом и защитой прав автора. С одной стороны общество нуждается в новых разработках, идеях, с другой – права автора должны быть защищены для того, чтобы поощрить его к дальнейшей работе.

Авторское право обеспечивает автоматическую защиту. Защита авторским правом возникает вместе с созданием произведения независимо от того, предоставил ли автор копию произведения в Бюро по авторскому праву для регистрации.

Авторское право защищает произведение от копирования, но не защищает независимого создания эквивалентов. Таким образом, риск монополизации знания при использовании авторского права существенно меньше, чем при использовании патентного права и, как следствие, стандарты защиты авторским правом не столь строги, как стандарты защиты патентным правом.

Вообще, различают две категории прав:

экономические права, дающие их обладателям право на получение экономических выгод от продажи или использования программных продуктов и баз данных;

моральные права, обеспечивающие защиту личности автора в его произведении.

Во многих цивилизованных странах несанкционированное копирование программ в целях продажи или бесплатного распространения рассматривается как государственное преступление, карается штрафом или тюремным заключением.

1. Патентная защита – устанавливает приоритет в разработке и использовании нового подхода или метода, примененного при разработке программ, удостоверяет их оригинальность.

2. Статус производственного секрета – ограничивает круг лиц знакомых или допущенных к эксплуатации программ, определяет меру их ответственности за разглашение секретов. Например, используется парольный доступ к программному продукту или базе данных, вплоть до паролей на отдельные режимы (чтение, запись, корректировку). Программы, как любой материальный объект большой стоимости, необходимо охранять от кражи и преднамеренных разрушений.

3. Лицензионные соглашения распространяются на все аспекты правовой охраны программных продуктов, включая авторское право, патентную защиту, производственные секреты. Наиболее часто используются лицензионные соглашения на передачу авторских прав.

Лицензия – договор на передачу одним лицом (лицензиаром) другому лицу (лицензиату) права на использование имени, продукции, технологии или услуги. Лицензиар увеличивает свои доходы сбором лицензионных платежей, расширяет область распространения программного продукта или базы данных; лицензиат извлекает доходы за счет их применения.

В лицензионном соглашении оговариваются все условия эксплуатации программ, в том числе создание копий. На каждой копии программы должны быть те же отметки, что и на оригинале:

знак патентной защиты или производственного секрета;

торговые марки, соответствующие использованным в программе другим программным изделиям (обычно – ™ и название фирмы-разработчика программного продукта);

символ зарегистрированного права на распространение программного продукта (обычно ®).

Существует несколько типов лицензий на программные продукты:

этикеточная.

исключительная;

Исключительная лицензия – продажа всех имущественных прав на программный продукт или базу данных. Покупателю лицензии предоставляется исключительное право на их использование, а автор или владелец патента отказывается от самостоятельного их применения или предоставления другим лицам.

Простая лицензия – лицензиар предоставляет право лицензиату использовать программный продукт или базу данных, оставляя за собой право применять их и предоставлять на аналогичных условиях неограниченному числу лиц. Такой вид лицензии приобретают дилер или фирмы-производители, использующие купленные лицензии как сопутствующий товар к основному виду деятельности 1 .

Этикеточная лицензия – лицензия на одну копию программного продукта или базы данных. Данный тип лицензии применяется при розничной продаже. Каждый официальный покупатель заключает лицензионное соглашение с продавцом на их использование, но при этом сохраняется авторское право разработчика.

Закон об охране программных продуктов и компьютерных баз данных автором признает физическое лицо, в результате творческой деятельности которого они созданы. Автору независимо от его имущественных прав принадлежат личные авторские права: авторство, имя, неприкосновенность (целостность) программ или баз данных.

выпускать в свет;

воспроизводить в любой форме и любыми способами;

распространять;

модифицировать;

осуществлять любое иное использование программного продукта или базы данных.

Имущественные права на программный продукт или базу данных могут был переданы частично или полностью другим физическим или юридическим лицам по договору. Имущественные права относятся к категории наследуемых. Если программный продукт или база данных созданы в порядке выполнения служебных обязанностей, имущественные права принадлежат работодателю.

Программные продукты и базы данных могут использоваться третьими лицами – пользователями на основании договора с правообладателем.

Лицо, правомерно владеющее экземпляром программы или базы данных, вправе, без получения дополнительного разрешения правообладателя, осуществлять любые действия связанные с функционированием программного продукта или базы данных в соответствии с ее назначением, в том числе:

устанавливать один экземпляр, если не предусмотрено иное соглашение с правообладателем, программного продукта или базы данных на компьютер;

исправлять явные ошибки;

адаптировать программный продукт или базу данных;

изготавливать страховые копии.

1 Многие фирмы, торгующие компьютерной техникой, осуществляют продажу компьютеров с установленным лицензионным программным обеспечением (операционная система, текстовый редактор, электронная таблица, графические пакеты).

В последнее время правовая охрана программного обеспечения для ЭВМ приобрела наибольшую актуальность. Бурное развитие электронно-вычислительной техники и расширение масштабов ее использования породило не только технические, но и правовые проблемы. К таким проблемам, в частности, относятся возникновение и развитие компьютерной преступности, которая включает в себя хищение информации конфиденциального или секретного характера, хищение денежных сумм, хранящихся в банках, путем изменения программы ЭВМ.

Кроме того, в последние годы участились случаи компьютерного хулиганства, то есть несанкционированного проникновения с помощью персональных компьютеров в чужие информационные сети; нарушение работы компьютерных систем путем выведения из строя программного обеспечения. Эта ситуация осложняется еще и масштабным распространением программного пиратства, которое включает в себя незаконное копирование программ и относящейся к ним документации, использование товарных знаков фирм - производителей программного обеспечения, имеющих высокую репутацию на мировом рынке. Поэтому вопросы правовой охраны такого объекта интеллектуальной собственности, как программа для ЭВМ и баз данных, приобретают на сегодняшний день особую актуальность.

Вступившая в силу с 1 января 2008 г. часть четвертая ГК РФ дополнила и усовершенствовала правовое регулирование в этой области.

Между тем в мире сегодня не существует единого подхода к оптимальным способам защиты интеллектуальных прав на программы для ЭВМ.

Исторически сложилось так, что программы приравнены к литературным произведениям; в частности, это закреплено в Соглашении по торговым аспектам прав интеллектуальной собственности (Соглашение ТРИПС), заключенном в г. Марракеше 15 апреля 1994 г. (п. 1 ст. 10). Соответственно программное обеспечение защищается главным образом авторским правом.

Но в США и в ряде других стран помимо авторско-правовой защиты программных продуктов широко используется механизм патентной охраны. Существенно, что патентуется не сама программа (текст программы, остающийся объектом охраны авторского права), а определенное оригинальное решение конкретной задачи, которому способствует созданный программный продукт.

Указанные способы защиты интеллектуальных прав обладают различными характеристиками. Авторско-правовой защите свойственны всемирный характер; длительный срок защиты (по российскому законодательству в течение всей жизни автора и семидесяти лет после его смерти); бесплатность защиты.

Кроме того, не требуется соблюдения каких-либо формальностей; и в связи с авторско-правовой защитой у автора не возникает каких-либо обязанностей.

Механизм патентной охраны отличают такие особенности, как территориальный характер; условия патентоспособности, требующие проведения экспертизы для принятия решения о выдаче патента; меньший, чем у авторского права, срок охраны (по российскому законодательству 20 лет для изобретений, 10 лет для полезных моделей); платность охраны; возможность аннулирования патентов и принудительного лицензирования.

По мнению сторонников патентования решений, связанных с программами для ЭВМ, защита программных продуктов только с помощью авторского права не в полном объеме обеспечивает соблюдение интересов правообладателей. Вновь созданная программа, даже если она скопирует ранее выявленные технические подходы и решения, будет самостоятельным объектом охраны авторского права. Любое лицо может повторить техническую реализацию идеи, так как в отсутствие патентной охраны способ или решение, выраженное в программе для ЭВМ, не пользуется правовой защитой.

Главными доводами противников являются опасность монополизации рынка программного обеспечения со стороны крупнейших производителей, получивших большое количество патентов, и вследствие этого постепенное исчезновение производителей свободного программного обеспечения (free software) и небольших компаний, лишенных бесплатного доступа к защищенным патентами решениям.

Вопрос о патентовании программных продуктов в действующем российском законодательстве решен неоднозначно. С одной стороны, согласно п. 1 ст. 1259 ГК РФ программы для ЭВМ относятся к объектам авторских прав и охраняются так же, как литературные произведения; в п. 5 ст. 1350 ГК РФ прямо указано, что программы для ЭВМ изобретениями не являются. С другой стороны, этот же пункт устанавливает, что выдача патента исключается "только в том случае, когда заявка на выдачу патента на изобретение касается программ для ЭВМ, как таковых"; далее, ст. 1351 ГК РФ не запрещает патентование программного решения, относящегося к устройству как полезной модели. Таким образом, действующее законодательство допускает патентование технических решений, выраженных в программах. Практика патентования таких объектов будет, как представляется, только нарастать. Уже сейчас в открытой базе Роспатента (реестр российских изобретений) можно найти примеры выданных патентов на программы для ЭВМ.

Итак, как авторская, так и патентная защита программного обеспечения являются основными способами защиты правообладателей. В то же время необходимо отметить, что ряд особенностей программ для ЭВМ, таких как легкость копирования и распространения, возможность декомпилирования и изменения программы, традиционная открытость программного обеспечения для сообщества программистов, стали источником тенденции свободно распространять ПО, которая в последнее время популярна среди некоторых правообладателей.