Роберт Шекли «Абсолютная защита. Способы и средства защиты информации

Множество и разнообразие возможных средств защиты информации определяется, прежде всего, возможными способами воздействия на дестабилизирующие факторы или порождающие их причины, причем воздействия в направлении, способствующем повышению значений показателей защищенности или (по крайней мере) сохранению прежних (ранее достигнутых) их значений.

Рассмотрим содержание представленных способов и средств обеспечения безопасности.

Препятствие заключается в создании на пути возникновения или распространения дестабилизирующего фактора некоторого барьера, не позволяющего соответствующему фактору принять опасные размеры. Типичными примерами препятствий являются блокировки, не позволяющие техническому устройству или программе выйти за опасные границы; создание физических препятствий на пути злоумышленников, экранирование помещений и технических средств и т.п.

Управление есть определение на каждом шаге функционирования систем обработки информации таких управляющих воздействий на элементы системы, следствием которых будет решение (или способствование решению) одной или нескольких задач защиты информации. Например, управление доступом на объект включает следующие функции защиты:

идентификацию лиц, претендующих на доступ, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

опознавание (установление подлинности) объекта или субъекта по предъявленному идентификатору;

проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

регистрацию (протоколирование) обращений к защищаемым ресурсам;

реагирование (сигнализация, отключение, задержка работ, отказ в процессе) при попытках несанкционированных действий.

Маскировка предполагает такие преобразования информации, вследствие которых она становится недоступной для злоумышленников или такой доступ существенно затрудняется, а также комплекс мероприятий по уменьшению степени распознавания самого объекта. К маскировке относятся криптографические методы преобразования информации, скрытие объекта, дезинформация и легендирование, а также меры по созданию шумовых полей, маскирующих информационные сигналы.

Регламентация как способ защиты информации заключается в разработке и реализации в процессе функционирования объекта комплекса мероприятий, создающих такие условия, при которых существенно затрудняются проявление и воздействие угроз. К регламентации относится разработка таких правил обращения с конфиденциальной информацией и средствами ее обработки, которые позволили бы максимально затруднить получение этой информации злоумышленником.

Принуждение - такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение есть способ защиты информации, при котором пользователи и персонал объекта внутренне (т.е. материальными, моральными, этическими, психологическими и другими мотивами) побуждаются к соблюдению всех правил обработки информации.

Как отдельный, применяемый при ведении активных действий противоборствующими сторонами, можно выделить такой способ, как нападение . При этом подразумевается как применение информационного оружия при ведении информационной войны, так и непосредственное физическое уничтожение противника (при ведении боевых действий) или его средств разведки.

Рассмотренные способы обеспечения защиты информации реализуются с применением различных методов и средств. При этом различают формальные и неформальные средства. К формальным относятся такие средства, которые выполняются свои функции по защите информации формально, т.е. преимущественно без участия человека. К неформальным относятся средства, основу которых составляет целенаправленная деятельность людей. Формальные средства делятся на физические, аппаратные и программные.

Физические средства - механические, электрические, электромеханические и т.п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов.

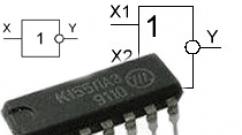

Аппаратные средства - различные электронные и электронно-механические и т.п. устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации. Например, для защиты от утечки по техническим каналам используются генераторы шума.

Физические и аппаратные средства объединяются в класс технических средств защиты информации .

Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения автоматизированных систем с целью решении задач защиты информации. Это могут быть различные программы по криптографическому преобразованию данных, контролю доступа, защиты от вирусов и др.

Неформальные средства делятся на организационные, законодательные и морально-этические.

Организационные средства - специально предусматриваемые в технологии функционирования объекта организационно-технические мероприятия для решения задач защиты информации, осуществляемые в виде целенаправленной деятельности людей.

Законодательные средства - существующие в стране или специально издаваемые нормативно-правовые акты, с помощью которых регламентируются права и обязанности, связанные с обеспечением защиты информации, всех лиц и подразделений, имеющих отношение к функционированию системы, а также устанавливается ответственность за нарушение правил обработки информации, следствием чего может быть нарушение защищенности информации.

Морально-этические нормы - сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Именно человек, сотрудник предприятия или учреждения, допущенный к секретам и накапливающий в своей памяти колоссальные объемы информации, в том числе секретной, нередко становится источником утечки этой информации или по его вине соперник получает возможность несанкционированного доступа к носителям защищаемой информации.

Морально-нравственные методы защиты информации предполагают прежде всего воспитание сотрудника, допущенного к секретам, то есть проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично), и обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам защиты информации, привитие ему навыков работы с носителями секретной и конфиденциальной информации.

Интересный подход к формированию множества способов защиты предлагает член-корреспондент Академии криптографии РФ Расторгуев С.П. В основу названной им "абсолютной системы защиты", обладающей всеми возможными способами защиты, положены основные принципы защиты, реализуемые в живой природе. Развивая этот подход, можно выделить следующие основные способы защиты животного мира в сравнении с рассмотренными способами защиты информации:

Пассивная защита. Перекрывает все возможные каналы воздействия угроз и предполагает "одевание брони" на себя и создание территориальных препятствий. Налицо полное соответствие такому способу защиты информации, как препятствие.

Изменение местоположения. Желание спрятаться можно соотнести с таким способом, как скрытие.

Изменение собственной внешности, мимикрия - слияние с ландшафтом и т.п. Цель - представиться объектом неинтересным или незаметным для нападающей стороны. Аналогичную функцию защиты информации реализуют ее маскировкой.

Нападение с целью уничтожения нападающего. Выше был рассмотрен соответствующий способ защиты информации.

Воспитание навыков безопасности у потомства, доведение этих навыков до уровня инстинкта. Для систем защиты информации аналогичные навыки у обслуживающего персонала формируются принуждением и побуждением.

Выработка определенных правил жизнедеятельности, способствующих выживанию и сохранению рода. К таким правилам, выработанным природой, можно отнести мирное существование особей одного вида, жизнь в стаях (стадах) и т.д. Другими словами, природа регламентирует необходимые для безопасности правила жизни.

Таким образом, анализ присущих животному миру защитных свойств, положенный в основу так называемой "абсолютной системы защиты", показывает, что все они соответствует рассмотренным способам защиты информации, что подтверждает полноту их формирования.

10.5Состояния и функции системы защиты информации.

В зависимости от событий потенциальных воздействий угроз и мер, снижающих их влияние, система защиты переходит в определенные состояния, соответствующим событиям.

Состояние 1 - защита информации обеспечена, если при наличии условий, способствующих появлению угроз, их воздействие на защищаемую информацию предотвращено или ликвидированы последствия такого воздействия.

Состояние 2 - защита информации нарушена, если невозможно предотвратить воздействие на нее угроз, однако оно обнаружено и локализовано.

Состояние 3 - защиты информации разрушена, если результаты воздействий на нее угроз не только не предотвращены, но и не локализованы.

Множество функций защиты информации определяется следующей последовательностью действий, обеспечивающей выполнение конечной цели - достижение требуемого уровня информационной безопасности. Прежде всего, необходимо попытаться предупредить возникновение условий, благоприятствующих появлению угроз информации. Выполнение этой функции в связи с большим количеством таких угроз и случайным характером их проявлений имеет вероятность, близкую к нулю. Поэтому следующим шагом должно быть своевременное обнаружение проявившихся угроз и предупреждение их воздействия на информацию. Если все-таки такое воздействие произошло, необходимо вовремя его обнаружить и локализовать с целью недопущения распространения этого воздействия на всю конфиденциальную информацию, обрабатываемую на объекте. И последней функцией защиты должна быть ликвидация последствий указанного воздействия для восстановления требуемого состояния безопасности информации. Рассмотрим эти функции несколько подробнее.

Функция 1 - предупреждение проявления угроз. Реализация этой функции носит упреждающую цель и должна способствовать такому архитектурно-функциональному построению современных систем обработки и защиты информации, которое обеспечивало бы минимальные возможности появления дестабилизирующих факторов в различных условиях функционирования систем. Например, для предупреждения возможности установки в помещении закладных устройств необходимо с помощью технических средств и организационных мероприятий обеспечить невозможность несанкционированного доступа в него.

Функция 2 - обнаружение проявившихся угроз и предупреждение их воздействия на информацию. Основными целями реализации функции осуществляется комплексом мероприятий, в результате которых проявившиеся угрозы будут обнаружены до их воздействия на защищаемую информацию, а также недопущение воздействий этих угроз на защищаемую информацию в условиях их проявления и обнаружения. Так для нейтрализации закладных устройств необходимо регулярно проводить спецпроверки помещений, устанавливать системы их автоматического поиска, а для предупреждения их воздействия на конфиденциальную информацию использовать устройства защиты типа генераторов объемного зашумления, позволяющих создавать вокруг устройств обработки информации шумовое поле.

Функция 3 - обнаружение воздействия угроз на защищаемую информацию и локализация этого воздействия. Содержание функции направлено на непрерывный контроль средств, комплексов, систем обработки, защиты информации и различных компонентов защищаемой информации с целью своевременного обнаружения фактов воздействия на их угроз. Своевременное обнаружение предполагает обеспечение реальной возможности локализации воздействия на информацию, т.е. минимизацию возможного нарушения ее целостности и защищенности и недопущение распространения этого воздействия за пределы допустимых размеров. В компьютерных системах, например, эту функцию реализуют аппаратно-программные средства контроля и регистрации попыток несанкционированного доступа в систему или к информации (цифровая подпись).

Функция 4 - ликвидация последствий воздействия угроз. Функция предусматривает проведение мероприятий защиты в отношении обнаруженного и локализованного воздействия угроз на информацию с целью обеспечения защиты и локализованного воздействия угроз на информацию с целью обеспечения защиты и дальнейшей обработки информации без результатов воздействий, т.е. осуществляется восстановление системы обработки, защиты информации и состояния защищаемой информации применением соответствующего множества средств, способов и мероприятий защиты

|

Состояние |

||||

"+" - восстановление работоспособности системы

"-" - работоспособности системы не возобновлена.

11.Стратегии защиты информации

Стратегия - это общая, рассчитанная на перспективу руководящая установка при организации и обеспечении соответствующего вида деятельности, направленная на то, чтобы наиболее важные цели этой деятельности достигались при наиболее рациональном расходовании имеющихся ресурсов.

Организация защиты информации в самом общем виде может быть определена как поиск оптимального компромисса между потребностями в защите и необходимыми для этих целей ресурсами.

Потребности в защите обуславливаются, прежде всего, важностью и объемами защищаемой информации, а также условиями ее хранения, обработки и использования. Эти условия определяются уровнем (качеством) структурно-организационного построения объекта обработки информации, уровнем организации технологических схем обработки, местом и условиями расположения объекта и его компонентов и другими параметрами.

Размер ресурсов на защиту информации может быть ограничен определенным пределом либо определяется условием обязательного достижения требуемого уровня защиты. В первом случае защита должна быть организована так, чтобы при выделенных ресурсах обеспечивался максимально возможный уровень защиты, а во втором - чтобы требуемый уровень защиты обеспечивался при минимальном расходовании ресурсов.

Сформулированные задачи есть не что иное, как прямая и обратная постановки оптимизационных задач. Существует две проблемы, затрудняющие формальное решение.

Первая - процессы защиты информации находятся в значительной зависимости от большого числа случайных и трудно предсказуемых факторов, таких как поведение злоумышленника, воздействие природных явлений, сбои и ошибки в процессе функционирования элементов системы обработки информации и др.

Вторая - среди средств защиты весьма заметное место занимают организационные меры, связанные с действием человека.

Обоснование числа и содержания необходимых стратегий будем осуществлять по двум критериям: требуемому уровню защиты и степени свободы действий при организации защиты. Значения первого критерия лучше всего выразить множеством тех угроз, относительно которых должна быть обеспечена защита:

от наиболее опасных из известных (ранее появившихся) угроз;

от всех известных угроз;

от всех потенциально возможных угроз.

Второй критерий выбора стратегий защиты сводится к тому, что организаторы и исполнители процессов защиты имеют относительно полную свободу распоряжения методами и средствами защиты и некоторую степень свободы вмешательства в архитектурное построение системы обработки информации, а также в организацию и обеспечение технологии ее функционирования. По этому аспекту удобно выделить три различные степени свободы:

никакое вмешательство в систему обработки информации не допускается. Такое требование может быть предъявлено к уже функционирующим системам обработки информации и нарушение процесса их функционирования для установки механизмов защиты не разрешается;

к архитектурному построению системы обработки информации и технологии ее функционирования допускается предъявлять требования неконцептуального характера. Другими словами, допускается приостановка процесса функционирования системы обработки информации для установки некоторых механизмов защиты;

требования любого уровня, обусловленные потребностями защиты информации, принимаются в качестве обязательных условий при построении системы обработки информации, организации и обеспечения их функционирования.

Практически можно выделить три основные стратегии:

|

Учитываемые угрозы |

Влияние на системы обработки информации |

||

|

Отсутствует |

Частичное |

||

|

Наиболее опасные |

Оборонительная стратегия |

||

|

Все известные |

Наступательная стратегия |

||

|

Все потенциально возможные |

Упреждающая стратегия |

||

Так, выбирая оборонительную стратегию, подразумевают, что при недопущении вмешательства в процесс функционирования системы обработки информации можно нейтрализовать лишь наиболее опасные угрозы. Например, данная стратегия, применяемая для существующего объекта, может включать разработку организационных мер использование технических средств по ограничению несанкционированного допуска к объекту. Упреждающая стратегия предполагает тщательное исследование возможных гроз системы обработки информации и разработку мер по их нейтрализации еще на стадии проектирования и изготовления системы. При этом нет смысла на данном этапе рассматривать ограниченное множество подобных угроз.

12.Способы и средства защиты информации

Множество и разнообразие возможных средств защиты информации определяется, прежде всего, возможными способами воздействия на дестабилизирующие факторы или порождающие их причины, причем воздействия в направлении, способствующем повышению значений показателей защищенности или (по крайней мере) сохранению прежних (ранее достигнутых) их значений.

Рассмотрим содержание представленных способов и средств обеспечения безопасности.

Препятствие заключается в создании на пути возникновения или распространения дестабилизирующего фактора некоторого барьера, не позволяющего соответствующему фактору принять опасные размеры. Типичными примерами препятствий являются блокировки, не позволяющие техническому устройству или программе выйти за опасные границы; создание физических препятствий на пути злоумышленников, экранирование помещений и технических средств и т.п.

Управление есть определение на каждом шаге функционирования систем обработки информации таких управляющих воздействий на элементы системы, следствием которых будет решение (или способствование решению) одной или нескольких задач защиты информации. Например, управление доступом на объект включает следующие функции защиты:

идентификацию лиц, претендующих на доступ, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

опознавание (установление подлинности) объекта или субъекта по предъявленному идентификатору;

проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

регистрацию (протоколирование) обращений к защищаемым ресурсам;

реагирование (сигнализация, отключение, задержка работ, отказ в процессе) при попытках несанкционированных действий.

Маскировка предполагает такие преобразования информации, вследствие которых она становится недоступной для злоумышленников или такой доступ существенно затрудняется, а также комплекс мероприятий по уменьшению степени распознавания самого объекта. К маскировке относятся криптографические методы преобразования информации, скрытие объекта, дезинформация и легендирование, а также меры по созданию шумовых полей, маскирующих информационные сигналы.

Регламентация как способ защиты информации заключается в разработке и реализации в процессе функционирования объекта комплекса мероприятий, создающих такие условия, при которых существенно затрудняются проявление и воздействие угроз. К регламентации относится разработка таких правил обращения с конфиденциальной информацией и средствами ее обработки, которые позволили бы максимально затруднить получение этой информации злоумышленником.

Принуждение - такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение есть способ защиты информации, при котором пользователи и персонал объекта внутренне (т.е. материальными, моральными, этическими, психологическими и другими мотивами) побуждаются к соблюдению всех правил обработки информации.

Как отдельный, применяемый при ведении активных действий противоборствующими сторонами, можно выделить такой способ, как нападение . При этом подразумевается как применение информационного оружия при ведении информационной войны, так и непосредственное физическое уничтожение противника (при ведении боевых действий) или его средств разведки.

Рассмотренные способы обеспечения защиты информации реализуются с применением различных методов и средств. При этом различают формальные и неформальные средства. К формальным относятся такие средства, которые выполняются свои функции по защите информации формально, т.е. преимущественно без участия человека. К неформальным относятся средства, основу которых составляет целенаправленная деятельность людей. Формальные средства делятся на физические, аппаратные и программные.

Физические средства - механические, электрические, электромеханические и т.п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов.

Аппаратные средства - различные электронные и электронно-механические и т.п. устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации. Например, для защиты от утечки по техническим каналам используются генераторы шума.

Физические и аппаратные средства объединяются в класс технических средств защиты информации .

Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения автоматизированных систем с целью решении задач защиты информации. Это могут быть различные программы по криптографическому преобразованию данных, контролю доступа, защиты от вирусов и др.

Неформальные средства делятся на организационные, законодательные и морально-этические.

Организационные средства - специально предусматриваемые в технологии функционирования объекта организационно-технические мероприятия для решения задач защиты информации, осуществляемые в виде целенаправленной деятельности людей.

Законодательные средства - существующие в стране или специально издаваемые нормативно-правовые акты, с помощью которых регламентируются права и обязанности, связанные с обеспечением защиты информации, всех лиц и подразделений, имеющих отношение к функционированию системы, а также устанавливается ответственность за нарушение правил обработки информации, следствием чего может быть нарушение защищенности информации.

Морально-этические нормы - сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Именно человек, сотрудник предприятия или учреждения, допущенный к секретам и накапливающий в своей памяти колоссальные объемы информации, в том числе секретной, нередко становится источником утечки этой информации или по его вине соперник получает возможность несанкционированного доступа к носителям защищаемой информации.

Морально-нравственные методы защиты информации предполагают прежде всего воспитание сотрудника, допущенного к секретам, то есть проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично), и обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам защиты информации, привитие ему навыков работы с носителями секретной и конфиденциальной информации.

Интересный подход к формированию множества способов защиты предлагает член-корреспондент Академии криптографии РФ Расторгуев С.П. В основу названной им "абсолютной системы защиты", обладающей всеми возможными способами защиты, положены основные принципы защиты, реализуемые в живой природе. Развивая этот подход, можно выделить следующие основные способы защиты животного мира в сравнении с рассмотренными способами защиты информации:

Пассивная защита. Перекрывает все возможные каналы воздействия угроз и предполагает "одевание брони" на себя и создание территориальных препятствий. Налицо полное соответствие такому способу защиты информации, как препятствие.

Изменение местоположения. Желание спрятаться можно соотнести с таким способом, как скрытие.

Изменение собственной внешности, мимикрия - слияние с ландшафтом и т.п. Цель - представиться объектом неинтересным или незаметным для нападающей стороны. Аналогичную функцию защиты информации реализуют ее маскировкой.

Нападение с целью уничтожения нападающего. Выше был рассмотрен соответствующий способ защиты информации.

Воспитание навыков безопасности у потомства, доведение этих навыков до уровня инстинкта. Для систем защиты информации аналогичные навыки у обслуживающего персонала формируются принуждением и побуждением.

Выработка определенных правил жизнедеятельности, способствующих выживанию и сохранению рода. К таким правилам, выработанным природой, можно отнести мирное существование особей одного вида, жизнь в стаях (стадах) и т.д. Другими словами, природа регламентирует необходимые для безопасности правила жизни.

Таким образом, анализ присущих животному миру защитных свойств, положенный в основу так называемой "абсолютной системы защиты", показывает, что все они соответствует рассмотренным способам защиты информации, что подтверждает полноту их формирования.

13.Архитектура систем защиты информации

13.1Требования к архитектуре СЗИ

Система защиты информации (СЗИ) в самом общем виде может быть определена как организованная совокупность всех средств, методов и мероприятий, выделяемых (предусматриваемых) на объекте обработки информации (ООИ) для решения в ней выбранных задач защиты.

Введением понятия СЗИ определяется тот факт, что все ресурсы, выделяемые для защиты информации должны объединяться в единую, целостную систему, которая является функционально самостоятельной подсистемой любого ООИ.

Важнейшим концептуальным требованием к СЗИ является требование адаптируемости, т.е. способности к целенаправленному приспособлению при изменении структуры, технологических схем или условий функционирования ООИ. Важность требования адаптируемости обуславливается, с одной стороны, тем, что перечисленные факторы могут существенно изменяться, а с другой, тем, что процессы защиты информации относятся к слабоструктурированным, т.е. имеющим высокий уровень неопределенности. Управление же слабоструктурированными процессами может быть эффективным лишь при условии адаптируемости системы управления.

Помимо общего концептуального требования к СЗИ предъявляется еще целый ряд более конкретных, целевых требований, которые могут быть разделены:

на функциональные;

эргономические;

экономические;

технические;

организационные.

Сформированная к настоящему времени система включает следующий перечень общеметодологических принципов

концептуальное единство;

адекватность требованиям;

гибкость (адаптируемость);

функциональная самостоятельность;

удобство использования;

минимизация предоставляемых прав;

полнота контроля;

адекватность реагирования;

экономичность.

Концептуальное единство означает, что архитектура, технология, организация и обеспечение функционирования как СЗИ в целом, так и составных компонентов должны рассматриваться и реализовываться и реализовываться в строгом соответствии с основными положениями единой концепции защиты информации.

Адекватность требованиям означает, что СЗИ должна строиться в строгом соответствии с требованиями к защите, которые, в свою очередь определяются категорией соответствующего объекта и значениями параметров, влияющих на защиту информации.

Гибкость (адаптируемость) системы защиты означает такое построение и такую организацию ее функционирования, при которых функции защиты осуществлялись бы достаточно эффективно при изменении в некотором диапазоне структуры объекта обработки информации, технологических схем или условий функционирования каких-либо ее компонентов.

Функциональная самостоятельность предполагает, что СЗИ должна быть самостоятельной обеспечивающей подсистемой системы обработки информации и при осуществлении функций защиты не должна зависеть от других подсистем.

Удобство использования означает, что СЗИ не должна создавать дополнительных неудобств для пользователей и персонала объекта обработки информации.

Минимизация предоставляемых прав означает, что каждому пользователю и каждому лицу из состава персонала объекта обработки информации должны предоставляться лишь те полномочия на доступ к ресурсам объекта обработки информации и находящейся в ней информации, которые ему действительно необходимы для выполнения своих функций в процессе автоматизированной обработки информации. При этом предоставляемые права должны быть определены и установленным порядком утверждены заблаговременно.

Полнота контроля предполагает, что все процедуры автоматизированной обработки защищаемой информации должны контролироваться системой защиты в полном объеме, причем основные результаты контроля должны фиксироваться в специальных регистрационных журналах.

Активность реагирования означает, что СЗИ должна реагировать на любые попытки несанкционированных действий. Характер реагирования может быть различным и включает: просьбу повторить действие; отключение структурного элемента, с которого осуществлено несанкционированное действие; исключение нарушителя из числа зарегистрированных пользователей; подача специального сигнала и др.

Экономичность СЗИ означает, что при условии соблюдения основных требований всех предыдущих принципов расходы на СЗИ должны быть минимальными.

13.2Построение СЗИ

Функциональным построением любой системы называется организованная совокупность тех функций, для регулярного осуществления которых она создается.

Под организационным построением понимается общая организация системы, адекватно отражающая концептуальные подходы к ее созданию. Организационно СЗИ состоит из трех механизмов:

обеспечения защиты информации;

управления механизмами защиты;

общей организации работы системы.

В механизмах обеспечения защиты выделяются два организационных компонента: постоянные и переменные. При этом под постоянными понимаются такие механизмы, которые встраиваются в компоненты объекта обработки информации в процессе создания СЗИ и находятся в рабочем состоянии в течение всего времени функционирования соответствующих компонентов. Переменные же механизмы являются автономными, использование их для решения задач защиты информации предполагает предварительное осуществление операций ввода в состав используемых механизмов. Встроенные и переменные механизмы могут иметь в своем составе технические, программные и организационные средства обеспечения защиты.

Соответственно составу механизмов обеспечения защиты информации, очевидно, должны быть организованы механизмы управления ими.

Механизмы общей организации работы СЗИ предназначены для системной увязки и координации работы всех компонентов СЗИ.

В понятие "организационное построение" СЗИ входит также распределение элементов этой системы по организационно-структурным элементам объекта обработки информации. Исходя из этого, в организационном построении СЗИ должны быть предусмотрены подсистемы защиты на объектах (структурных компонентах) объекта обработки информации со своими специфическими механизмами защиты и некоторое управляющее звено, которое имеет название ядро СЗИ.

13.3Ядро средства защиты информации

Ядро системы защиты предназначено для объединения всех подсистем СЗИ в единую целостную систему, организации обеспечения управления ее функционированием.

Ядро может включать организационные и технические составляющие.

Организационная составляющая представляет собой совокупность специально выделенных для обеспечения ЗИ сотрудников, выполняющих свои функции в соответствии с разработанными правилами, а также нормативную базу, регламентирующую выполнение этих функций.

Техническая составляющая обеспечивает техническую поддержку организационной составляющей и представляет собой совокупность технических средств отображения состояний элементов СЗИ, контроля доступа к ним, управления их включением и т.д. Чаще всего эти средства объединены в соответствующий пульт управления СЗИ.

Ядро СЗИ обладает следующими функциями:

Включение компонентов СЗИ в работу при поступлении запросов на обработку защищаемой информации и блокирование бесконтрольного доступа к ней:

оборудование объекта средствами охранной сигнализации;

организация хранения носителей защищаемой информации в отдельных хранилищах (документация, шифры, магнитные носители и т.д.).

включение блокирующих устройств, регулирующих доступ к элементам СЗИ при предъявлении соответствующих полномочий и средств сигнализации.

Организация и обеспечение проверок правильности функционирования СЗИ:

аппаратных средств - по тестовым программам и организационно;

физических средств - организационно (плановые проверки средств охранной сигнализации, сигнализации о повышении давления в кабелях и т.д.);

программных средств - по специальным контрольным суммам (на целостность) и по другим идентифицирующим признакам.

13.4Ресурсы средства защиты информации

Ресурсы информационно-вычислительной системы, необходимые для создания и поддержания функционирования СЗИ, как и любой другой автоматизированной системы, объединяются в техническое, математическое, программное, информационное и лингвистическое обеспечение.

техническое обеспечение - совокупность технических средств, необходимых для технической поддержки решения всех тех задач защиты информации, решение которых может потребоваться в процессе функционирования СЗИ;

математическое обеспечение - совокупность математических методов, моделей и алгоритмов, необходимых для оценки уровня защищенности информации и решения других задач защиты;

программное обеспечение - совокупность программ, реализующих программные средства защиты, а также программ, необходимых для решения задач управления механизмами защиты. К ним должны быть отнесены также сервисные и вспомогательные программы СЗИ;

информационное обеспечение - совокупность систем классификации и кодирования данных о защите информации, массивы дынных СЗИ, в также входные и выходные документы СЗИ;

лингвистическое обеспечение - совокупность языковых средств, необходимых для обеспечения взаимодействия компонентов СЗИ между собой, с компонентами объекта обработки информации и с внешней средой.

13.5Организационное построение

Организационное построение СЗИ в самом общем случае может быть представлено совокупностью следующих рубежей защиты:

территории, занимаемой объекта обработки информации;

зданий, расположенных на территории;

помещений внутри здания, в которых расположены ресурсы объекта обработки информации и защищаемая информация;

ресурсов, используемых для обработки и хранения информации и самой защищаемой информации:

линий связи, проходящих в пределах одного и того же здания;

линий (каналов) связи, проходящих между различными здания, расположенными на одной и той же охраняемой территории;

линий (каналов) связи, соединяющих с другими объектами вне охраняемой территории.

Рисунок 8

Таким образом, можно провести организационное построение системы защиты информации с помощью приведенной на рис. 8 семирубежной модели защиты информации. В наиболее общем случае необходимо в зависимости от выбранной стратегии защиты сформулировать требования к ядру средства защиты информации и ресурсам средства защиты информации, а также использовать критерии построения средства защиты информации, изложенные в данной главе.

Необходимо отметить, что построение средств защиты информации должно проводиться в соответствии нормативно-правовой документацией, принятой в Российской Федерации. Большинство видов деятельности в сфере защиты информации необходимы лицензии. Так, для работы с государственной тайной требуется лицензия Федеральной службы безопасности, для работы с криптографическими средствами - лицензии Федерального агентства правительственной связи и информации, технические средства должны быть аттестованы Государственной технической комиссией и др.

14.Индивидуальные задания

Индивидуальные задания состоят из двух частей, взаимосвязанных друг с другом по объекту защиты информации. Объект необходимо исследовать таким образом, чтобы можно было применить все основные элементы защиты информации, т.е. определяя местоположение, внешние и внутренние характеристики с учетом естественных событий. Однако уточнение характеристик не должно приводить к абсолютной конкретизации объекта, т.к. в этом случае будет затруднен анализ объекта.

Первое задание

Для выполнения первой части необходимо для выбранного определенного объекта защиты информации необходимо описать объект защиты, провести анализ защищенности объекта защиты информации по следующим разделам:

виды угроз;

характер происхождения угроз;

классы каналов несанкционированного получения информации;

источники появления угроз;

причины нарушения целостности информации;

потенциально возможные злоумышленных действий;

определить класс защиты информации.

Второе задание

Для выполнения второго задания предложить анализ увеличения защищенности объекта защиты информации по следующим разделам:

определить требования к защите информации;

классифицировать автоматизированную систему;

определить факторы, влияющие на требуемый уровень защиты информации;

выбрать или разработать способы и средства защиты информации;

построить архитектуру систем защиты информации;

Наименование объекта защиты информации:

Одиночно стоящий компьютер в бухгалтерии.

Сервер в бухгалтерии.

Почтовый сервер.

Веб-сервер.

Компьютерная сеть материальной группы.

Одноранговая локальная сеть без выхода в Интернет.

Одноранговая локальная сеть с выходом в Интернет.

Сеть с выделенным сервером без выхода в Интернет.

Сеть с выделенным сервером с выхода в Интернет.

Телефонная база данных (содержащая и информацию ограниченного пользования) в твердой копии и на электронных носителях.

Телефонная сеть.

Средства телекоммуникации (радиотелефоны, мобильные телефоны, пейджеры).

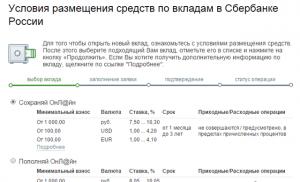

Банковские операции (внесение денег на счет и снятие).

Операции с банковскими пластиковыми карточками.

Компьютер, хранящий конфиденциальную информацию о сотрудниках предприятия.

Компьютер, хранящий конфиденциальную информацию о разработках предприятия.

Материалы для служебного пользования на твердых носителях в производстве.

Материалы для служебного пользования на твердых носителях на закрытом предприятии.

Материалы для служебного пользования на твердых носителях в архиве.

Материалы для служебного пользования на твердых носителях в налоговой инспекции.

Комната для переговоров по сделкам на охраняемой территории.

Комната для переговоров по сделкам на неохраняемой территории.

Сведения для средств массовой информации, цензура на различных носителях информации (твердая копия, фотографии, электронные носители и др.).

Судебные материалы (твердая копия).

Паспортный стол РОВД.

Материалы по владельцам автомобилей (твердая копия, фотографии, электронные носители и др.).

Материалы по недвижимости (твердая копия, фотографии, электронные носители и др.).

Сведения по тоталитарным сектам и другим общественно-вредным организациям.

Сведения по общественно-полезным организациям (красный крест и др.).

Партийные списки и руководящие документы.

15.Вопросы к экзамену

Теория защиты информации. Основные направления.

Обеспечение информационной безопасности и направления защиты.

Комплексность (целевая, инструментальная, структурная, функциональная, временная).

Требования к системе защиты информации.

Угрозы информации.

Виды угроз. Основные нарушения.

Характер происхождения угроз.

Источники угроз. Предпосылки появления угроз.

Система защиты информации.

Классы каналов несанкционированного получения информации.

Причины нарушения целостности информации:.

Методы и модели оценки уязвимости информации.

Общая модель воздействия на информацию.

Общая модель процесса нарушения физической целостности информации.

Структурированная схема потенциально возможных злоумышленных действий в автоматизированных системах обработки данных.

Методологические подходы к оценке уязвимости информации.

Модель защиты системы с полным перекрытием.

Допущения в моделях оценки уязвимости информации.

Методы определения требований к защите информации.

Факторы, обуславливающие конкретные требования к защите, обусловленные спецификой автоматизированной обработки информации.

Классификация требований к средствам защиты информации.

Требования к защите, определяемые структурой автоматизированной системы обработки данных.

Требования к защите, обуславливаемые видом защищаемой информации.

Требования, обуславливаемые, взаимодействием пользователя с комплексом средств автоматизации.

Анализ существующих методик определения требований к защите информации.

Стандарт США "Критерии оценки гарантировано защищенных вычислительных систем в интересах министерства обороны США". Основные положения.

Руководящем документе Гостехкомиссии России "Классификация автоматизированных систем и требований по защите информации", выпущенном в 1992 году. Часть 1.

Классы защищенности средств вычислительной техники от несанкционированного доступа.

Факторы, влияющие на требуемый уровень защиты информации.

Функции и задачи защиты информации. Основные положения механизмов непосредственной защиты и механизмы управления механизмами непосредственной защиты.

Методы формирования функций защиты.

События, возникающие при формировании функций защиты.

Классы задач функций защиты.

Класс задач функций защиты 1 - уменьшение степени распознавания объектов

Класс задач функций защиты 2 - защита содержания обрабатываемой, хранимой и передаваемой информации.

Класс задач функций защиты 3 - защита информации от информационного воздействия.

Функции защиты информации.

Стратегии защиты информации.

Способы и средства защиты информации.

Способы "абсолютной системы защиты".

Архитектура систем защиты информации. Требования.

Общеметодологических принципов архитектуры системы защиты информации.

Построение средств защиты информации.

Ядро системы защиты.

Семирубежная модель защиты.

1. Рабочая программа по дисциплине 4

1.1 Цели и задачи дисциплины, ее место в учебном процессе 4

1.1.1 Цели преподавания дисциплины 4

1.1.2 Задачи изучения дисциплины 4

1.1.3 Общие указания к выполнению практических занятий 4

1.1.4 Перечень дисциплин, усвоение которых необходимо для изучения данного курса 5

1.2.1 Теоретические занятия (18 час) 6

1.2.2 Практические занятия (18 час) 8

1.2.3 Самостоятельная работа (28 часов) 8

2. Учебно-методические материалы по дисциплине 9

2.1 Основная литература 9

2.2 Дополнительная литература 9

3. Введение 10

3.1 Современная постановка задачи защиты информации 11

4. Угрозы информации 13

4.1 Классы каналов несанкционированного получения информации: 15

4.2 Причины нарушения целостности информации 16

5. Методы и модели оценки уязвимости информации 18

5.1 Эмпирический подход к оценке уязвимости информации. 21

5.2 Система с полным перекрытием 24

7. Методы определения требований к защите информации 27

8. Анализ существующих методик определения требований к защите информации 36

8.1 Стандарт США "Критерии оценки гарантировано защищенных вычислительных систем в интересах министерства обороны США" 36

8.2 Руководящий документ Гостехкомиссии России "Классификация автоматизированных систем и требований по защите информации" 38

9. Классы защищенности средств вычислительной техники от несанкционированного доступа 42

9.1 Факторы, влияющие на требуемый уровень защиты информации 44

10. Функции и задачи защиты информации 45

10.1 Общие положения 45

10.2 Методы формирования функций защиты. 47

10.3 Классы задач защиты информации 48

10.4 Функции защиты 54

10.5 Состояния и функции системы защиты информации. 54

11. Стратегии защиты информации 57

12. Способы и средства защиты информации 59

13. Архитектура систем защиты информации 63

13.1 Требования к архитектуре СЗИ 63

13.2 Построение СЗИ 64

13.3 Ядро средства защиты информации 65

13.4 Ресурсы средства защиты информации 66

13.5 Организационное построение 66

14. Индивидуальные задания 69

15. Вопросы к экзамену 71

Множество и разнообразие возможных средств защиты информации определяется прежде всего возможными способами воздействия на дестабилизирующие факторы или порождающие их причины, причем воздействия в направлении, способствующем повышению значений показателей защищенности или (по крайней мере) сохранению прежних (ранее достигнутых) их значений. Рассмотрим содержание представленных способов и средств обеспечения безопасности. Препятствие заключается в создании на пути возникновения или распространения дестабилизирующего фактора некоторого барьера, не позволяющего соответствующему фактору принять опасные размеры. Типичными примерами препятствий являются блокировки, не позволяющие техническому устройству или программе выйти за опасные границы; создание физических препятствий на пути злоумышленников, экранирование помещений и технических средств и т. и. Управление есть определение на каждом шаге функционирования систем обработки информации таких управляющих воздействий на элементы системы, следствием которых будет решение (или способствование решению) одной или нескольких задач защиты информации. Например, управление доступом на объект включает следующие функции защиты: идентификацию лиц, претендующих на доступ, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора); опознавание (установление подлинности) объекта или субъекта по предъявленному идентификатору; проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту); регистрацию (протоколирование) обращений к защищаемым ресурсам; реагирование (сигнализация, отключение, задержка работ, отказ в процессе) при попытках несанкционированных действий. Маскировка предполагает такие преобразования информации, вследствие которых она становится недоступной для злоумышленников или такой доступ существенно затрудняется, а также комплекс мероприятий по уменьшению степени распознавания самого объекта. К маскировке относятся криптографические методы преобразования информации, скрытие объекта, дезинформация и легендирование, а также меры по созданию шумовых полей, маскирующих информационные сигналы. Регламентация как способ защиты информации заключается в разработке и реализации в процессе функционирования объекта комплекса мероприятий, создающих такие условия, при которых существенно затрудняются проявление и воздействие угроз. К регламентации относится разработка таких правил обращения с конфиденциальной информацией и средствами ее обработки, которые позволили бы максимально затруднить получение этой информации злоумышленником. Принуждение - такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Побуждение есть способ защиты информации, при котором пользователи и персонал объекта внутренне (т. е. материальными, моральными, этическими, психологическими и другими мотивами) побуждаются к соблюдению всех правил обработки информации. Как отдельный, применяемый при ведении активных действий противоборствующими сторонами можно выделить такой способ, как нападение. При этом подразумевается как применение информационного оружия при ведении информационной войны, так и непосредственное физическое уничтожение противника (при ведении боевых действий) или его средств разведки. Рассмотренные способы обеспечения защиты информации реализуются с применением различных методов и средств. При этом различают формальные и неформальные средства. К формальным относятся такие средства, которые выполняют свои функции по защите информации формально, т. е. преимущественно без участия человека. К неформальным относятся средства, основу которых составляет целенаправленная деятельность людей. Формальные средства делятся на физические, аппаратные и программные. Физические средства - механические, электрические, электромеханические и т. и. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов. Аппаратные средства - различные электронные и электронномеханические и т. и. устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации. Например, для защиты от утечки по техническим каналам используются генераторы шума. Физические и аппаратные средства объединяются в класс технических средств защиты информации. Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения автоматизированных систем с целью решении задач защиты информации. Это могут быть различные программы по криптографическому преобразованию данных, контролю доступа, защиты от вирусов и др. Неформальные средства делятся на организационные, законодательные и морально-этические. Организационные средства - специально предусматриваемые в технологии функционирования объекта организационно-технические мероприятия для решения задач защиты информации, осуществляемые в виде целенаправленной деятельности людей. Законодательные средства - существующие в стране или специально издаваемые нормативно-правовые акты, с помощью которых регламентируются права и обязанности, связанные с обеспечением защиты информации, всех лиц и подразделений, имеющих отношение к функционированию системы, а также устанавливается ответственность за нарушение правил обработки информации, следствием чего может быть нарушение защищенности информации. Морально-этические нормы - сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Именно человек, сотрудник предприятия или учреждения, допущенный к секретам и накапливающий в своей памяти колоссальные объемы информации, в том числе секретной, нередко становится источником утечки этой информации или по его вине соперник получает возможность несанкционированного доступа к носителям защищаемой информации. Морально-нравственные методы защиты информации предполагают прежде всего воспитание сотрудника, допущенного к секретам, т. е. проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично) и обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам зашиты информации, привитие ему навыков работы с носителями секретной и конфиденциальной информации. Интересный подход к формированию множества способов защиты предлагает член-корреспондент Академии криптографии С. П. Расторгуев. В основу названной им «абсолютной системы защиты», обладающей всеми возможными способами защиты, положены основные принципы защиты, реализуемые в живой природе. Развивая этот подход, можно выделить следующие основные способы защиты животного мира в сравнении с рассмотренными способами защиты информации. 1. Пассивная защита. Перекрывает все возможные каналы воздействия угроз и предполагает «надевание брони» на себя и создание терри- ш ториальных препятствий. Налицо полное соответствие такому способу защиты информации, как препятствие. 2. Изменение местоположения. Желание спрятаться можно соотнести с таким способом, как сокрытие. 3. Изменение собственной внешности, мимикрия - слияние с ландшафтом и т. п. Цель - представиться объектом неинтересным или незаметным для нападающей стороны. Аналогичную функцию защиты информации реализуют ее маскировкой. 4. Нападение с целью уничтожения нападающего. Выше был рассмотрен соответствующий способ защиты информации. 5. Воспитание навыков безопасности у потомства, доведение этих навыков до уровня инстинкта. Для систем защиты информации аналогичные навыки у обслуживающего персонала формируются принуждением и побуждением. 6. Выработка определенных правил жизнедеятельности, способствующих выживанию и сохранению рода. К таким правилам, выработанным природой, можно отнести мирное существование особей одного вида, жизнь в стаях (стадах) и т. д. Другими словами, природа регламентирует необходимые для безопасности правила жизни. Таким образом, анализ присущих животному миру защитных свойств, положенный в основу так называемой «абсолютной системы защиты», показывает, что все они соответствует рассмотренным способам защиты информации, что подтверждает полноту их формирования. Продам таблицу умножения без чисел. Объявление 9.

в Избранное в Избранном из Избранного 0

Сейчас он читает нашу вывеску, - сказал Грегор, прижав лицо к глазку двери.

- Дай посмотреть, - попросил Арнольд.

Грегор оттолкнул его.

- Собирается постучать. Нет, раздумал. Уходит.

Арнольд вернулся к столу и разложил очередной пасьянс.

Три месяца назад они оформили договор и арендовали контору. Все это время к услугам ААА (Лучшая служба очистки планет) никто не обращался, что изрядно угнетало основателей фирмы, двух молодых людей с великими идеями и целой кучей неоплаченного оборудования.

- Он возвращается, - позвал Грегор. - Создавай деловую атмосферу!

Арнольд сгреб карты и скинул их в ящик стола. Он едва успел застегнуть рабочую куртку, как в дверь постучали.

Вошедший оказался маленьким лысым человечком с усталым лицом. Он критически осмотрел партнеров.

- Это вы занимаетесь очисткой планет?

- Так точно, сэр, - сказал Грегор, отодвигая стопку бумаг и пожимая руку незнакомца. - Ричард Грегор, если позволите. А это мой партнер доктор Фрэнк Арнольд.

Арнольд отсутствующе кивнул, продолжая манипулировать с запыленными пробирками.

- Будьте добры, присаживайтесь, мистер…

- Фернграум.

- Мистер Фернграум. Я думаю, мы справимся с любым делом по очистке планет, которое вы нам предложите, - сердечно сказал Грегор. - Все, что прикажете, чтобы сделать планету пригодной для жизни.

Фернграум осмотрелся.

- Хочу быть с вами честным, - проговорил он наконец. - Моя планета очень загадочна.

Грегор уверенно кивнул.

- Загадки как раз по нашей части.

- Я свободный маклер, занимаюсь перепродажей недвижимости, - сказал Фернграум. - Знаете, как это делается - покупаешь планету, продаешь планету. Всем надо жить. Правда, обычно я имею дело с второсортными мирами, покупатели сами их очищают, но несколько месяцев назад мне посчастливилось купить действительно стоящую планету.

Фернграум уныло потер лоб.

- Это прекрасное место, - без энтузиазма продолжал он. - Водопады, радуги и все такое прочее. И никакой фауны.

- Звучит заманчиво, - сказал Грегор. - Микроорганизмы?

- Ни одного опасного.

- Тогда в чем же дело?

Фернграум вроде бы смутился.

- Может быть, вы о ней слышали. В Государственном каталоге она идет под номером РЖС-V, но все ее называют Привидение V.

Грегор поднял брови. «Привидение» - странное название для планеты, но не самое удивительное.

- Что-то не припомню такую, - сказал он.

- Я отдал за Привидение в десять раз больше обычной цены… и теперь я на мели. - Фернграум, примостившийся на краешке стула, выглядел очень несчастным. - Кажется, там живут призраки, - прошептал он.

История Привидения V, рассказанная Фернграумом, имела ничем не примечательное начало, но все последующее было трагичным. Сперва, как положено, он проверил планету радаром, а потом сдал в аренду фермерскому синдикату с Дижона VI. Туда отправили авангард из восьми человек. Едва они прибыли на место, как от них стали поступать странные радиограммы о демонах, василисках, вампирах и прочей враждебной нежити.

Прибывший вскоре спасательный корабль обнаружил только трупы. Фернграума оштрафовали за недобросовестную очистку планеты, фермеры от аренды отказались, но планету удалось пристроить солнцепоклонникам с Опала II. Те были осторожнее фермеров. Для первого знакомства отправилось только трое, они разбили лагерь, распаковали снаряжение и объявили это место раем. Оставшимся они радировали, чтобы те немедленно вылетали. Потом раздался вопль и радио замолчало.

Патрульный корабль подошел к Привидению, похоронил тела и через пять минут улетел.

- Это был конец, - сообщил Фернграум. - Сейчас никто не летит туда ни за какие деньги. А я даже не знаю, что произошло! Вот такое дело я и хочу предложить.

Грегор с Арнольдом извинились и вышли в соседнюю комнату.

- У нас есть работа! - восторженно закричал Арнольд.

- Да, - подтвердил Грегор, - но какая…

- Мы и хотели работу потруднее, - заметил Арнольд. - А если нам повезет, то мы обеспеченные люди.

- По-моему, ты упустил из вида, что спускаться на эту проклятую планету мне, а кто-то в это время будет сидеть дома.

- Таков уговор. Ты добываешь сведения, я их анализирую. Помнишь?

Грегор помнил.

- Все равно мне это не нравится, - пробурчал он.

- Ты что, веришь в привидения? Тогда займись чем-нибудь другим. В нашем деле люди со слабыми нервами проигрывают.

Грегор пожал плечами. Они вернулись к Фернграуму, и через полчаса сделка была заключена.

Провожая клиента, Грегор спросил:

- Интересно, сэр, как вы натолкнулись на нас?

- Все остальные отказались. Желаю удачи!

Тремя днями позже Грегор летел к Привидению V на борту рахитичного транспортника. Вынужденный досуг он проводил за чтением рапортов о двух предыдущих высадках, но толку от них было мало.

На всякий случай Грегор проверил оружие. Он захватил столько всякого, что можно было начать небольшую войну и выиграть ее.

Капитан остановил корабль в нескольких километрах от планеты и категорически отказался садиться. Грегор сбросил снаряжение на парашюте, поблагодарил капитана и спустился сам. Ступив на землю, он посмотрел вверх - транспортник рванулся в космос с такой скоростью, будто за ним гнались черти.

Грегор остался один.

Он проверил снаряжение и, с бластером наизготовку, пошел осматривать лагерь солнцепоклонников у подножия горы. Грегор осторожно зашел в один из домов. Одежда в шкафах аккуратно развешена, картины на стенах, на одном окне занавеска. В углу комнаты стоял открытый ящик с игрушками - они готовились встречать основную группу, с детьми. Водяной пистолет, волчок и коробка с какой-то игрой валялись на полу.

Вечером Грегор перетащил свое снаряжение в домик и приготовился к ночи: настроил систему защиты, включил радарную установку, чтобы следить за ближними окрестностями, и распаковал арсенал. Вечер медленно перешел в ночь. Ласковый ветерок пробегал по озерку и мягко шевелил высокую траву. Все выглядело на удивление мирно. Должно быть, подумал Грегор, первопоселенцы были истериками и, запаниковав, поубивали друг друга.

Он проверил еще раз систему защиты, разделся, бросил одежду на стул и забрался в постель. Свет звезд заливал комнату. Бластер лежал под подушкой. С этим миром все было в порядке.

Уже сквозь дрему Грегор вдруг понял, что в комнате он не один. Система защиты не включилась, радар по-прежнему мирно жужжал, но каждый нерв подавал сигнал тревоги. Грегор достал бластер и осмотрелся.

В углу комнаты стоял человек.

Рассуждать, кто это и как он попал в комнату, было некогда. Грегор прицелился и сказал решительно:

- Руки вверх!

Фигура не шевелилась.

Палец Грегора решительно лег на курок и тут… Тут он узнал человека и успокоился: это была его собственная одежда, сложенная на стуле, а сейчас преображенная звездным светом и воображением. Он улыбнулся и опустил бластер. Груда одежды начала слабо шевелиться. Все еще улыбаясь, Грегор почувствовал, как дрожь пробегает у него по спине. Одежда поднялась, вытянулась и, приняв человеческое обличье, двинулась в его сторону. Будто в столбняке Грегор следил за ней. Когда одежда была на полпути и пустые рукава протянулись к нему, он начал палить в нее. Он стрелял и стрелял, а горящие кусочки одежды, как бы наполненные жизнью, липли к его лицу, ремень пытался опутать ноги. И так было, пока одежда не превратилась в пепел.

Когда все кончилось, Грегор зажег свет где только можно, сварил кофе и влил в чашку изрядную порцию коньяка. Немного успокоившись, он связался по радио с Арнольдом.

- Ужасно интересно! - воскликнул Арнольд, выслушав друга. - Вещи оживают - вот здорово!

- Я так и думал, что это тебя позабавит, - ответил Грегор. После коньяка он чувствовал себя увереннее и уже не так мрачно воспринимал недавние события.

- Еще что-нибудь случилось?

- Пока нет.

- Будь осторожнее. У меня есть соображения на этот счет, но кое-что надо проверить. Кстати, тут объявились сумасшедшие букмекеры, они принимают ставки. Против тебя. Пять к одному. Я тоже немного поставил.

- За или против? - взволнованно спросил Грегор.

- Конечно за! - негодующе ответил Арнольд. - Я как-никак тоже заинтересованная сторона.

Грегор отключил передатчик и сварил еще кофе: ложиться в эту ночь он уже не собирался. Но усталость взяла свое, и к рассвету Грегор забылся тяжелым сном. Проснулся он около полудня, нашел себе кое-какую одежду и опять принялся исследовать лагерь. Только к вечеру он обнаружил нацарапанное на стене одного домика слово «тгасклит» и сразу же радировал его Арнольду. Затем обыскал свой домик, зажег всюду свет, проверил систему защиты и перезарядил бластер. Закат он наблюдал с грустью, не теряя, однако, надежды дожить до рассвета. Потом уселся в кресло и задумался.

Животной жизни на планете не было - ни бродячих растений, ни разумных камней, ни супермозга. В духов и демонов он не верил: сверхъестественное, как только вглядишься получше, сразу приобретает реальные черты. Тогда, может быть, кто-то хотел купить планету, но денег, чтобы уплатить Фернграуму, не хватало и этот кто-то прячется здесь, пугает и даже убивает поселенцев, заставляя Фернграума снизить цену? И с одеждой дело проясняется - скажем, статическое электричество, правильно использованное, могло бы…

Что-то стояло перед ним. Система защиты снова не сработала.

Грегор медленно поднял голову. Трехметровая фигура напоминала человека с крокодильей головой. Тварь малинового цвета с широкими фиолетовыми полосами вдоль тела. В лапе она держала большую коричневую банку.

— Привет, - сказало чудище.

- Привет, - ответил Грегор и сглотнул. - Как тебя зовут?

- Я фиолетово-полосатый Хвататель, - спокойно ответила тварь. - Хватаю вещи.

- Как интересно.

Грегор тихонько потянулся к бластеру, лежащему на столе.

- Я хватаю вещь, которая зовется Ричард Грегор, - пояснил Хвататель простодушным голосом. - И ем ее в шоколадном соусе.

Хвататель поднял коричневую банку, чтобы Грегору удобнее было прочесть этикетку: «Шоколад Смига - идеальная приправа к Грегорам, Арнольдам и Флиннам». Пальцы Грегора нащупали рукоятку бластера.

- Ты собираешься меня съесть?

- Еще бы! - ответил Хвататель.

Огненный каскад, отразившись от груди Хватателя, опалил Грегору брови.

- Это мне не повредит, - объяснил Хвататель. - Я не собираюсь есть тебя сейчас. Только завтра, первого марта. Я пришел просить тебя об одолжении.

- Каком?

- Если тебя не затруднит, поешь, пожалуйста, яблок. От них у мяса такой замечательный вкус!

Высказав просьбу, полосатое чудовище исчезло. Дрожащими руками Грегор настроил передатчик и связался с Арнольдом.

- Так, так, - задумчиво сказал Арнольд. - Значит, фиолетово-полосатый Хвататель. Тогда дело ясное, это все и решает.

- Что тебе ясно?

- Делай, что я скажу. Мне нужно окончательно убедиться.

Следуя указаниям Арнольда, Грегор достал химические реактивы, отмерил их, размешал и поставил смесь на плиту разогреваться.

- Теперь, - сказал он по радио, - объясни, что тут происходит.

- Я нашел в словаре слово «тгасклит». Оно опалианское и означает «многозубый дух». Солнцепоклонники были с Опала. Что из этого следует?

- Их убил многозубый дух, - сказал Грегор с отвращением. - Должно быть, он пробрался на их корабль.

- Не волнуйся, - сказал Арнольд. - Привидений не бывает. Ожившая одежда тебе ничего не напоминает?

Грегор задумался.

- В детстве я никогда не оставлял одежду на стуле, в темноте она напоминала не то человека, не то дракона. Наверное, так было со многими. Но это же не объясняет…

- Объясняет! Теперь ты вспомнил фиолетово-полосатого Хватателя?

- Почему я должен его вспомнить?

- Да потому что ты его и выдумал! Нам было лет восемь или девять, тебе, мне и Джимми Флинну. Мы придумали самое страшное чудище, какое только сумели. У него было одно только желание - съесть нас с шоколадным соусом. Но не каждый день, а лишь один раз в месяц, по первым числам, когда нам раздавали в школе дневники. А победить Хватателя можно магическим словом.

Грегор вспомнил и удивился, как он мог забыть. Сколько раз он вскакивал ночью в страхе, что вот-вот появится Хвататель…

- Смесь кипит? - перебил его мысли Арнольд. - Какого она цвета?

- Не то зеленоватая, не то синяя, нет, скорее все же синяя.

- Все сходится. Можешь ее вылить. Я поставлю еще несколько опытов, но, думаю, нас уже можно поздравить с победой.

- Объясни хоть что-нибудь! - взмолился Грегор.

- Ладно. На планете нет животной жизни, нет ничего враждебного. Галлюцинация - вот единственный ответ, и я искал, что же могло ее вызвать. Среди земных наркотиков есть с дюжину газов-галлюциногенов, все они в списке вредных веществ. Наш случай, похоже, соответствует номеру 42, тяжелый прозрачный газ без запаха и цвета. Стимулирует воображение, действует на подсознание, высвобождает хранящиеся в нем страхи и детские ужасы, которые человек давно в себе подавил. Газ их оживляет, понимаешь?

- Значит, на самом деле здесь ничего нет? - спросил Грегор.

- Ничего физического. Но галлюцинации достаточно реальны для тех, кто их видит.

Грегор достал уже наполовину опорожненную бутылку коньяка. Новость не мешало отметить.

- Нейтрализовать номер 42 труда не составит. Мы очистим планету, и денежки наши!

Какая-то мысль не давала Грегору покоя.

- Слушай, - сказал он, - если это просто галлюцинация, то отчего погибли поселенцы?

Арнольд с минуту молчал.

- Ну, - сказал он наконец, - может быть, они от страха сошли с ума и перебили друг друга.

- И никто не выжил?

- Вполне возможно. Оставшиеся в живых могли умереть от ран. Брось волноваться, тебе это не грозит. Я фрахтую корабль и вылетаю. Сам проведу решающие опыты. До встречи!

Грегор позволил себе допить бутылку. Это казалось ему справедливым. Он получит деньги и наймет человека, который вместо него станет спускаться на планеты, а он будет из дому давать ему инструкции по радио.

На следующий день Грегор проснулся поздно. Корабля с Арнольдом еще не было. Не прилетел он и к вечеру. Грегор сидел на пороге и наблюдал пресный закат. В сумерках он зашел в дом и приготовил себе ужин.

Проблема поселенцев немного беспокоила его, но он решил не ломать над этим голову. Конечно же, Арнольд прав, тут есть какое-то логичное объяснение. Поужинав, Грегор растянулся на кровати, но едва он закрыл глаза, как услышал чье-то смущенное покашливание.

- Привет, - сказал фиолетово-полосатый Хвататель.

Галлюцинация вернулась, чтобы съесть его.

- Привет, старина, - без тени страха сказал Грегор.

- Ты поел яблок?

- Ужасно извиняюсь - забыл.

- О! - Хвататель попытался скрыть свое разочарование. - Все равно, я принес шоколадный соус.

Грегор улыбнулся и сказал:

- Можешь идти, игра моего детского воображения. Ты не можешь причинить мне вреда.

- Я и не собираюсь. Я просто хочу съесть тебя, - ответил Хвататель.

Он подошел ближе. Грегор спустил ноги на пол, он все еще улыбался, хотя и предпочел бы теперь, чтобы галлюцинация выглядела менее реальной. Хвататель наклонился и укусил его за руку. Грегор отскочил. На руке виднелись следы зубов и проступали капельки крови. В памяти Грегора всплыл сеанс гипноза, на котором он как-то присутствовал. Гипнотизер сказал одному малому, что дотронется до его руки горящей сигаретой, а сам коснулся ее карандашом, но секунду спустя на руке появился ожог; тот парень поверил, что его обожгли. Если подсознание верит, что ты мертв, то ты мертв. Если оно приказывает появиться следам от укуса, то они появляются. Грегор не поверил в Хватателя, но в свое подсознание он верил.

Он рванулся к двери. Хвататель преградил дорогу, схватил его лапами и согнулся, стараясь достать зубами до шеи.

Магическое слово! Но какое?

- Альфойсто! - завопил Грегор.

- Не то. Пожалуйста, не извивайся, - попросил Хвататель.

- Регнастико?!

- Опять не то. Да будет тебе ерзать!

- Вууртрелхстилло!

Хвататель вскрикнул от боли и выпустил Грегора. Потом он взмыл к потолку и исчез.

Обессиленный Грегор рухнул в кресло. Он был на шаг от смерти. Наверное, нет смерти глупее, чем быть растерзанным собственным подсознанием, убитым своим воображением. Он еще счастливо отделался. Только бы Арнольд не задержался…

Он услышал тихое хихиканье. Оно исходило из темноты, из-за приоткрытой дверцы шкафа. Опять всколыхнулись детские страхи, опять ему было девять лет, и это был его призрак, ужасное существо, которое прячется в коридорах и под кроватями, чтобы напасть на тебя в темноте.

- Выключи свет, - сказал Призрак.

- Не дождешься, - отрезал Грегор и вытащил бластер. Он понимал, что находится в безопасности, пока горит свет.

- Лучше бы тебе выключить свет.

- Нет!

- Очень хорошо. Иган, Миган, Диган!

Три маленьких существа ворвались в комнату. Подскочив к ближайшей лампе, они начали жадно поедать ее. Каждый раз, когда они добирались до лампочки, Грегор открывал пальбу, но им это не мешало, и только стекло от разбитых ламп сыпалось и звенело.

Тут Грегор и осознал, что он наделал. Существа не могли поглощать свет. Воображение не может сделать что-либо с мертвой материей. А он перестрелял все лампочки! Подсознание опять обмануло его.

Призрак вышел из-за дверцы. Прыгая из тени в тень, он подбирался к Грегору. Слово, магическое слово… Грегор с ужасом вспомнил, что от Призрака нет магического слова. Он попятился и споткнулся о коробку. Его рука коснулась чего-то холодного. Это был игрушечный водяной пистолет. Грегор потряс им. Призрак с опаской поглядел на оружие и отступил. Грегор подбежал к крану, наполнил пистолет и направил смертельную струю в Призрака.

Тот взвыл и исчез.

Скромно улыбнувшись, Грегор засунул пистолет за пояс. И на этот раз он выбрал правильное средство, единственное оружие…

Арнольд прибыл на рассвете. Не тратя времени, он приступил к опытам. К полудню он твердо установил, что в атмосфере действительно есть газ № 42. С планетой все было ясно.

Как только они оказались в космосе, Грегор принялся рассказывать.

- Что и говорить, тебе пришлось нелегко, - тактично заметил Арнольд. Оказавшись на почтительном расстоянии от Привидения V, Грегор позволил себе улыбку с оттенком скромного героизма.

- Могло быть и хуже, - сказал он.

- Что ты имеешь в виду?

- Представь на моем месте Джимми Флинна. Вот уж был мастер придумывать монстров! Помнишь Ворчуна?

- Если что и помню, так это ночные кошмары. Стоило только упомянуть о Ворчуне, и они тут как тут.

Арнольд, чтобы не тратить времени зря, занялся набросками к будущей статье «Инстинкт смерти на Привидении V: стимуляция подсознания, галлюцинация, создание физических феноменов». Грегор тем временем улегся на кровати, намереваясь наконец-то отдохнуть по-настоящему. Он уже успел задремать, когда в каюту ворвался Арнольд с бледным от ужаса лицом.

- В рубке кто-то есть, - выпалил он.

Из рубки донесся жуткий вой.

- Боже мой, - прошептал Арнольд. - Я не закрыл воздушные шлюзы, когда садился на Привидение. Мы все еще дышим его воздухом.

В дверном проеме появилось громадное существо с серой шкурой в красную крапинку. У него было жуткое количество рук, ног, щупалец, лап, зубов и впридачу два небольших крыла на спине. Существо медленно приближалось, что-то бормоча и издавая стоны.

Они сразу узнали в нем Ворчуна. Грегор бросился вперед и захлопнул перед ним дверь.

- Здесь мы будем в безопасности, - выдохнул он. - Дверь воздухонепроницаемая. Вот только как управлять кораблем?

- Доверимся роботу-пилоту, - сказал Арнольд. - Или придумаем, как выкурить Ворчуна.

Тут они заметили, что из-за плотно прижатой двери просачивается дымок.

- Что это? - закричал Арнольд почти в истерике.

- Это Ворчун. Ему ничего не стоит пробраться куда угодно.

- Я плохо помню, - сказал Арнольд, - он что, ест людей?

- Вроде бы нет, только калечит.

Дымок, проникший сквозь дверь, начал приобретать форму Ворчуна. Арнольд и Грегор отступили в следующий отсек. Несколько секунд спустя из-за двери появился тот же серый дымок.

- Это смешно! - воскликнул Арнольд, кусая губы. - Нас преследует воображение… Водяной пистолет у тебя? Дай его мне!

Ворчун, издавая радостные стоны, двинулся к ним от двери. Арнольд облил его струей воды. Ворчун не обратил внимания.

- Я вспомнил, - сказал Грегор. - Водой Ворчуна не остановишь.

Они опять отступили и захлопнули за собой дверь. За этим отсеком был только переходной тамбур, а за ним ничего, кроме космического вакуума.

Ворчун опять принялся просачиваться сквозь дверь.

- Как, ну как прикончить его? - волновался Арнольд. - Не может быть, чтобы не было способа. Магическое слово? Деревянный меч?

Грегор покачал толовой.

- Ворчуна не уничтожить ни деревянным мечом, ни водяным пистолетом, ни даже хлопушкой. Он абсолютно неуязвим.

- Будь проклят Флинн вместе с его воображением! Чего ради ты заговорил о нем?

Ворчун надвигался на них. Грегор и Арнольд перешли в тамбур и захлопнули за собой последнюю дверь.

- Думай, Грегор, - умолял Арнольд. - Ни один ребенок не придумает чудовища, от которого нельзя никак защититься. Думай!

- Ворчуна убить невозможно, - повторил Грегор. Он лихорадочно перебирал в памяти свои ночные ужасы. Что-то же он делал тогда, в детстве, чтобы уничтожить враждебную силу…

И когда было почти поздно, он вспомнил.

Под управлением автопилота корабль несся к Земле. Ворчун хозяйничал на борту. Он бродил по пустым коридорам и каютам, просачивался сквозь стальные переборки, стеная и жалуясь, что не может добраться до своих жертв.

Корабль прибыл в Солнечную систему и вышел на орбиту вокруг Луны. Осторожно, готовый в любой момент нырнуть обратно, Грегор выглянул наружу. Ни зловещего шарканья, ни жалоб и стонов, ни серого тумана, сочащегося из-за дверей.

- Порядок! - сообщил он Арнольду. - Ворчун ушел.

Они выбрались из кроватей.

- Я же говорил тебе, что от водяного пистолета никакого толку, - сказал Грегор.

Арнольд улыбнулся и сунул пистолет в карман.

- Я сжился с ним. Если когда-нибудь женюсь и у нас родится мальчик, то первым моим подарком будет этот пистолет.

- Нет, у меня есть подарок получше, - сказал Грегор и нежно провел рукой по одеялу. - Абсолютная защита от ночных кошмаров - залезть под одеяло с головой.

Принципы организации защиты (противодействие угрозам безопасности)

Принцип максимальной дружественности - не надо вводить запреты там, где можно без них обойтись (на всякий случай); вводить ограничения нужно с минимальными неудобствами для пользователя. Следует обеспечить совместимость создаваемой СЗИ с используемой ОС, программными и аппаратными средствами АС.

Принцип прозрачности - СЗИ должна работать в фоновом режиме, быть незаметной и не мешать пользователям в основной работе, выполняя при этом все возложенные на нее функции.

Принцип превентивности - последствия реализации угроз безопасности информации могут потребовать значительно больших финансовых, временных и материальных затрат по сравнению с затратами на создание комплексной системы защиты.

Принцип оптимальности - Оптимальный выбор соотношения различных методов и способов парирования угроз безопасности при принятии решения позволит в значительной степени сократить расходы на создание системы защиты и поддержание процесса ее функционирования.

Принцип адекватности - применяемые решения должны быть дифференцированы в зависимости от вероятности возникновения угроз безопасности, прогнозируемого ущерба от ее реализации, степени конфиденциальности информации и ее стоимости.

Принцип системного подхода - заключается во внесении комплексных мер по защите информации на стадии проектирования ЗАС, включая организационные и инженерно-технические мероприятия. Важность этого принципа состоит в том, что оснащение средствами защиты изначально незащищенной АС является более дорогостоящим, чем оснащение средствами защиты проектируемой АС.

Принцип комплексности - в ЗАС должен быть предусмотрен комплекс мер и механизмов защиты - организационных, физических, технических, программно-технических.

Принцип непрерывности защиты - функционирование системы защиты не должно быть периодическим. Защитные мероприятия должны проводиться непрерывно и в объеме предусмотренном политикой безопасности.

Принцип адаптивности - система защиты должна строиться с учетом возможного изменения конфигурации АС, числа пользователей, степени конфиденциальности и ценности информации. Введение новых элементов АС не должно приводить к снижению достигнутого уровня защищенности.