Примеры хищения путем использования компьютерной техники. Хищение с использованием компьютерной техники или компьютерное мошенничество? Понятие и общая характеристика состава: «хищение путем использования компьютерной техники»

Статья 212. Хищение путем использования компьютерной техники

1. Хищение имущества путем изменения информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сетям передачи данных, либо путем введения в компьютерную систему ложной информации -

наказывается штрафом, или лишением права занимать определенные должности или заниматься определенной деятельностью, или арестом на срок до шести месяцев, или ограничением свободы на срок до трех лет, или лишением свободы на тот же срок.

2. То же деяние, совершенное повторно, либо группой лиц по предварительному сговору, либо сопряженное с несанкционированным доступом к компьютерной информации, -

наказывается ограничением свободы на срок от двух до пяти лет или лишением свободы на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью или без лишения.

3. Деяния, предусмотренные частями первой или второй настоящей статьи, совершенные в крупном размере, -

наказываются лишением свободы на срок от трех до десяти лет с конфискацией имущества или без конфискации и с лишением права занимать определенные должности или заниматься определенной деятельностью или без лишения.

4. Деяния, предусмотренные частями первой, второй или третьей настоящей статьи, совершенные организованной группой либо в особо крупном размере, -

наказываются лишением свободы на срок от шести до пятнадцати лет с конфискацией имущества и с лишением права занимать определенные должности или заниматься определенной деятельностью или без лишения. (В редакции Закона Республики Беларусь от 4 января 2003 г. - Национальный реестр правовых актов Республики Беларусь, 2003 г., № 8, 2/922.)

Хищение путем использования компьютерной техники представляет собой современную форму хищения, которое связано с тем, что в хозяйственную сферу стали широко внедряться компьютерные технологии. Статья 212 УК преступным признает хищение имущества путем изменения информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сетям передачи данных, либо путем введения в компьютерную систему ложной информации.

Объект - отношения собственности.

Специфика данной формы хищения состоит в том, что имущество изымается путем манипуляции с информацией, которая содержится в компьютерной системе либо путем ввода в эту систему ложной информации. Проводимые операции с использованием компьютерной техники воспринимаются соответствующей компьютерной системой как правомерные, хотя по своему содержанию они направлены на незаконное изъятие и обращение в пользу виновного либо иных лиц определенных материальных ценностей.

Объективная сторона. Данная форма хищения может быть совершена двумя способами: во-первых, модификацией (изменением) информации обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сетям передачи данных; во-вторых, введением в компьютерную систему ложной информации. Хищение, как в первом, так и во втором случае окончено с момента обращения имущества в пользу виновного либо его близких.

Субъективная сторона рассматриваемой формы хищения также характеризуется прямым умыслом и корыстной целью. Однако в каждом конкретном случае должно быть установлено, что лицо понимало, что путем модификации либо введения в компьютерную систему ложной информации изымается и обращается в свою пользу или пользу близких конкретное имущество.

Несмотря на специфику данной формы хищения, субъектом, в принципе, может быть любое вменяемое лицо, достигшее 16-летнего возраста. Однако практически им являются лица, хорошо владеющие компьютерными технологиями, в частности хакеры и им подобные.

Хищение в любой форме представляет корыстное преступление, выражающееся в незаконном, безвозмездном изъятии чужого имущества и обращение его пользу виновного либо его близких.

В действующем законодательстве однозначно решено, что хищение может быть совершено исключительно с корыстной целью.

Ответственность за мелкое хищение целиком и полностью отнесена к сфере действия административного права.

Содержание статьи

КОМПЬЮТЕРНЫЕ ПРЕСТУПЛЕНИЯ, любое противоправное действие, при котором компьютер выступает либо как объект, против которого совершается преступление, либо как инструмент, используемый для совершения преступных действий. К компьютерным преступлениям относится широкий круг действий, которые можно разделить на четыре категории: кража компьютерного оборудования; компьютерное пиратство (незаконная деятельность в сфере программного обеспечения); несанкционированный доступ к компьютерной системе в целях повреждения или разрушения информации; использование компьютера для совершения противозаконных или мошеннических действий. Поскольку компьютерные системы получают все более широкое распространение, а деловые круги во все большей степени полагаются на компьютеры и часто хранят на них конфиденциальную информацию, преступники находят все больше путей использования компьютеров для совершения противоправных действий.

Кража компьютерного оборудования.

Наиболее очевидной формой компьютерных преступлений является кража компьютерного оборудования и компонентов из мест их производства, продажи или эксплуатации. Воры похищают компьютеры, принтеры и другое оборудование, чтобы нажиться на их перепродаже. Украденные изделия обычно продаются на черном рынке. Компьютерная отрасль положила начало «серому» рынку, который, строго говоря, не считается нелегальным, но действует, не используя общепринятые каналы распространения и продаж. На сером рынке неофициальные дилеры продают товары, купленные в других странах по более низким ценам или у какого-нибудь официального дилера, закупившего, в расчете на значительную скидку от изготовителя, больше аппаратуры, чем он был в состоянии продать. Компьютеры, продаваемые на сером рынке, зачастую имеют поврежденные заводские номера и не обеспечиваются гарантией.

Компьютерная техника и микросхемы обладают высокой стоимостью. Один лишь микропроцессор, интегральная схема или группа микросхем, предназначенных для обработки информации, могут стоить 100 долл. и более. Микропроцессоры и другие компьютерные микросхемы не имеют заводских номеров, что затрудняет их отслеживание. Высокая ценность таких микросхем и трудность идентификации делают их мишенью преступных организаций, которые часто продают похищенные микросхемы на рынках в считанные часы после хищения. Чтобы ограничить воровство микропроцессоров, изготовители микросхем разрабатывают различные способы гравировки заводских номеров на микросхемах или внесения идентифицирующей информации в цепи микросхемы.

Организованные преступные группы проявляют изобретательность и расширяют масштабы грабежа компаний, выпускающих микропроцессоры, схемы памяти и другие компоненты компьютеров. Ежегодно стоимость микросхем и других компонентов, похищенных в «Кремниевой долине» (шт. Калифорния; иногда называемой также «Силиконовой долиной») оценивается в 100 млн. долл. В 1996 органы поддержания правопорядка в США раскрыли несколько преступных группировок, действовавших в сферах высокотехнологичных отраслей, обнаружив и изъяв у них электронные компоненты на миллионы долларов.

Пиратское использование программного обеспечения.

Компьютерные программы защищены авторским правом, и, следовательно, их нельзя репродуцировать и использовать без разрешения правообладателя. Пиратские действия в области программного обеспечения – это несанкционированное копирование компьютерных программ для собственного пользования или перепродажи. Часто какая-либо компания или физическое лицо, которые приобрели, например, одну копию той или иной программы, полагают, что это дает им право копировать данную программу. В действительности такое копирование противозаконно до тех пор, пока оно не будет разрешено специальным соглашением (лицензией), оговаривающим условия ее использования.

Некоторые люди, стараясь не нарушать законы, все же покупают копию программного обеспечения, а не оригинальную программу у того, кто ее выпускает. Незаконное тиражирование копий программ и продажа фальшивых версий популярного программного обеспечения осуществляется в широких масштабах. Нарушение авторских прав и пиратство в области компьютерного программного обеспечения оказались также в центре международных экономических отношений. Фальшивые программные средства можно приобрести по очень низким ценам на блошиных рынках, в розничной торговле, на восточных базарах и в других слабо контролируемых местах торговли.

Хакерство.

Один из видов компьютерных преступлений называют «хакерством» (этот термин относится к несанкционированному входу в компьютерную систему). Чтобы получить доступ к «защищенной» компьютерной системе или сети, пользователь должен иметь пароль. Хакеры пользуются множеством разных способов для того, чтобы распознавать секретные пароли или обойти парольную защиту системы. Возможность вторжения в компьютеры по телефонным сетям и через сложным образом связанные между собой компьютерные системы, не оставляя после себя отпечатков пальцев или следов, существенно затрудняет идентификацию и задержание хакеров.

Оказавшись «внутри» компьютерной системы, хакер может изменить, удалить или скопировать данные, хранящиеся в сети. Хакер может собрать конфиденциальную личную и финансовую информацию о компаниях и отдельных лицах, а затем использовать ее с помощью вымогательства или путем банковского мошенничества. Он может перехватить информацию, передаваемую по линиям связи, скопировать данные, передаваемые по сети Интернет, зафиксировать номера кредитных карточек и личные пароли. Хакер может ввести в систему программные коды или изменить существующие, в результате чего компьютеры будут выполнять команды этого хакера. Так, например, хакер может разместить небольшую программу на одном из сетевых серверов, чтобы собрать пароли законных пользователей сети. Располагая паролями, хакер затем может снова проникнуть в сеть, но уже с меньшими трудностями. Со времени появления персонального компьютера хакеры многократно вторгались в компьютерные системы, чтобы манипулировать данными всеми мыслимыми способами – от исправления своих школьных оценок и счетов за телефонные разговоры до «вторжения со взломом» в кажущиеся надежно защищенными системы правительственных и финансовых организаций.

Хотя такие действия противозаконны, не все хакеры действуют с преступными намерениями. Многие из них при этом пытаются решить ту или иную техническую задачу либо преодолеть систему защиты компьютера в целях самоутверждения. Поскольку термин «хакер» может иметь и положительное значение, дающее образ смышленого программиста, способного соединить в одно целое коды программ и заставить компьютеры выполнять сложные задания, то тех, кто вламывается в компьютерные системы с преступными намерениями, называют «взломщиками» (crackers). Термин «телефонные жулики» (phone phreaks) используется для характеристики людей, детально разбирающихся в телефонных системах и использующих свои знания и опыт для того, чтобы делать телефонные вызовы, которые не поддаются прослеживанию и за которые телефонная компания не в состоянии выставить счет.

Программные вирусы.

Программный вирус – это компьютерная программа, рассчитанная на то, чтобы нарушить нормальное функционирование компьютера. Вирус можно рассматривать как досадную помеху, но повреждение, которое он способен причинить хранящимся данным, является преступлением. Хакеры, пишущие такие программы, подвергаются арестам, судебным преследованиям и наказаниям за совершенные ими правонарушения. Обычно вирусная программа встраивается в другую внешне вполне безобидную программу, например такую, как утилита для обработки текста, которую можно бесплатно получить из сети Интернет или из какой-либо другой компьютерной системы с электронной доской объявлений. Когда такая утилита исполняется на компьютере, он освобождает вирус, который выполняет те неправедные дела, на которые его запрограммировали. Некоторые вирусы скорее пустячные или фривольные, нежели зловредные. Они могут воспроизвести на экране эксцентричное сообщение и затем стереть его из памяти компьютера, чтобы нельзя было проследить их происхождение. Однако многие вирусы повреждают основные характеристики компьютера или данные. Известны вирусы, копирующие себя в память компьютера, что вызывает замедление работы компьютера, вплоть до его предельной перегрузки вирусом и невозможности выполнения своих задач. Вирус может также стереть важные компьютерные файлы или разрушить и даже уничтожить данные на жестком диске. Большинство вирусных программ написано способными программистами в качестве эффектных трюков, демонстрирующих высокий уровень их технических знаний. Чтобы противодействовать таким вирусам, компании разрабатывают программы обнаружения вирусов, которые распознают и удаляют вирусы из зараженных компьютеров, а также защищают компьютеры от инфицирования.

Компьютерное мошенничество.

Компьютеры могут быть использованы и в качестве инструментов для совершения различных преступлений, начиная от распространения противозаконных материалов и кончая содействием бизнесу, основанному на мошенничестве.

Интернет и различные оперативные информационные службы, такие, как «Америка онлайн» и «Компьюсерв», использовались для распространения порнографии и других материалов, которые могут рассматриваться как противозаконные, безнравственные или вредные. Так, в США считается противозаконным распространение «детской порнографии». Пользуясь цифровой фотокамерой или сканером, правонарушители создают электронные порнографические изображения и рассылают их по электронной почте. Такая деятельность может оставаться необнаруженной, если материалы пересылаются от одного частного абонента электронной почты к другому. И все же полицейские органы США обнаружили и прекратили деятельность нескольких преступных групп, занимавшихся распространением материалов детской порнографии по компьютерным сетям.

Для обмана людей использовалась сеть Интернет. Возможность послать электронную почту практически любому адресату или опубликовать информацию в WWW позволяет любителям легкой наживы выпрашивать деньги на всякие разновидности мошеннического бизнеса, включая различные варианты быстрого обогащения и чудеса с похудением.

Другой тип мошенничества встречается, когда мошенник скрывает свою истинную личность при посылке сообщений электронной почтой или разговоре в реальном времени в «дискуссионных комнатах» оперативных информационных служб. Часто в диалоге такого рода пользуются вымышленными именами, чтобы обеспечить себе анонимность, которая позволяет людям беседовать более откровенно. Иногда такой аноним может выдать себя за лицо другого пола или возраста, чтобы воспользоваться доверием собеседника в преступных целях.

Законы в киберпространстве.

Поскольку свободный информационный обмен через космос посредством компьютерных сетей представлял собой одну из новинок конца 20 в., законы об охране авторских прав и неприкосновенности частной жизни, а также регламентации связи еще недостаточно разработаны. В конце 20 в. компании занимались разработкой юридических норм и пакетов программных средств, которые могли бы защитить базы данных, а также конфиденциальную финансовую информацию.

До сих пор навести правовой порядок в работе сети Интернет не удается. Сеть не имеет физически выраженных географических границ, а передаваемая по ней информация трудно поддается оценке и контролю. Кроме того, законодатели, судьи и представители исполнительной власти часто не разбираются в новых технологиях, что затрудняет для них решение вопросов о принятии законов и о судебном преследовании за совершение компьютерных преступлений.

Хилюта В., кандидат юридических наук.

Динамичное внедрение новейших электронных систем и коммуникационных средств в различные сферы деятельности современного общества не только привело к развитию положительных тенденций и явлений, но и выявило целый ряд проблем негативного характера. Мировая история знает немало ярких примеров преступного использования возможностей электронной техники, а последняя, как известно, может быть как предметом, так и инструментом совершения преступления.

Общемировая тенденция свидетельствует также о том, что около 70% всех преступлений, совершаемых в информационной сфере, составляет группа деяний, в которых компьютеры и другие средства электронной техники используются в качестве средства совершения корыстного преступления (хищения) и умысел виновного лица направлен на завладение чужим имуществом путем изменения информации либо путем введения в компьютерную систему ложной информации. Наиболее широкое распространение в последнее время получили следующие способы совершения хищений с использованием средств компьютерной техники:

- введение в чужое программное обеспечение специально созданных программ, которые, попадая в информационно-вычислительные системы (обычно выдавая себя за известные сервисные программы), начинают выполнять новые, не планировавшиеся законным владельцем программы с одновременным сохранением прежней работоспособности системы; с помощью этого способа преступники отчисляют на заранее открытые счета определенную сумму с каждой операции;

- изменение или введение в компьютерную систему данных при вводе-выводе информации, в результате чего, например, происходит модификация данных в автоматизированной системе банковских операций, приводящая к появлению в системе новых сумм, которые реально не были зачислены на счет;

- внесение изменений в алгоритмы обработки электронных данных: введение в прикладное программное обеспечение банковской компьютерной системы специальных программных модулей, обеспечивающих отчисление на заранее открытый подставной счет мелких денежных сумм с каждой банковской операции или увеличение суммы на этом счете при автоматическом пересчете рублевых остатков;

- установление кода компьютерного проникновения в электронную платежную сеть расчетов по пластиковым карточкам и создание двойников банковских пластиковых карточек с последующим хищением денежных средств и др.

Очевидно, что такого рода противоправные действия требуют адекватной оценки и принятия мер реагирования. Развитие уголовного законодательства ряда государств в обозначенном вопросе в основном происходит в трех направлениях: 1) применяется более широкое толкование традиционных норм о преступлениях против собственности, и завладение имуществом с помощью компьютеров приравнивается к различным составам хищений или иных имущественных преступлений (Россия, Испания, Латвия, Великобритания); 2) в рамках составов преступлений против собственности (кража, мошенничество) предусматривается квалифицирующий признак - "с использованием компьютерной техники" (Украина, Нидерланды, Узбекистан); 3) в системе имущественных преступлений выделяются специальные нормы о "компьютерных" хищениях (ФРГ, США, Белоруссия, Япония, Польша).

В этой связи вызывает недоумение тот факт, что российский законодатель уже долгое время не пытается разрешить проблему квалификации деяний, связанных с похищением имущества с использованием средств компьютерной техники. Применение в такой ситуации традиционных норм о преступлениях против собственности не является панацеей и ущербно в силу следующих обстоятельств:

а) вряд ли можно говорить о том, что при неправомерном злоупотреблении с автоматизированными системами обработки данных присутствует обман, компьютер, как и замок у сейфа, нельзя обмануть, поскольку технические устройства лишены психики <1>. Кроме того, само понятие обмана предполагает, что потерпевший (собственник) вследствие применения к нему обмана сам выводит имущество из своего владения, т.е. "добровольно" передает его преступнику, предоставляя последнему в отношении имущества правомочия владения, пользования и даже распоряжения <2>. В такой ситуации имеет место не обман собственника (владельца) имущества, а "обман" компьютерной системы. Подобный обман не характерен для мошенничества, поскольку он используется не для завладения чужим имуществом, а для облегчения совершения хищения путем получения доступа к компьютерной системе. А в таком случае, когда происходит воздействие на компьютерную систему с мошенническими намерениями, уместно говорить о манипуляциях, а не об обмане;

<1> Клепицкий И. Мошенничество и правонарушения гражданско-правового характера // Законность. 1995. N 7. С. 42.

<2> Борунов О.Е. Проблемы квалификации хищения денежных средств со счетов банка с использованием средств компьютерной техники // Российский судья. 2004. N 6. С. 28.

б) не вполне обоснованно рассматривать такого рода хищения как кражу ввиду того, что в компьютерной системе не хранятся вещи, денежные средства или иное имущество, на которые посягает преступник, в компьютерной системе хранится информация об этом имуществе или его передвижении. И если виновное лицо проникает в компьютерную систему с целью завладения денежными средствами либо иным имуществом, то оно проникает в компьютерную систему путем манипуляций с программами, данными либо техническими средствами. Таким образом, лицо для совершения имущественного преступления умышленно искажает либо вносит ложные данные в компьютерную систему, манипулирует с программами, аппаратной частью ЭВМ, обрабатывающими информацию о передвижении имущества, и тем самым добивается получения разрешения на использование имущества;

в) по тем же основаниям необоснованным будет выглядеть включение в составы кражи или мошенничества квалифицирующего признака "с использованием компьютерных технологий" или других ("мошенничество, совершенное путем незаконных операций с использованием электронно-вычислительной техники", "с использованием результата автоматизированной обработки данных"). Хищение с использованием компьютерной техники не является частным случаем мошеннического обмана или кражи, поскольку при хищениях с использованием компьютерной техники выдаваемые ЭВМ команды и документы ничем не отличаются от подлинных по форме, являясь фальшивыми по сути. Лицо, работающее с системами автоматизированной обработки информации, объективно поставлено в такие условия, при которых оно будет добросовестно заблуждаться относительно полученной информации (независимо от того, была ли она видоизменена или вовсе являлась ложной) ввиду отсутствия какого-либо контакта с виновным.

Сказанное свидетельствует о том, что хищение путем использования компьютерной техники возможно лишь посредством компьютерных манипуляций. Компьютерная техника здесь выступает средством осуществления преступления, а осуществляемые с ее использованием операции составляют содержание такого "компьютерного" хищения. Если с использованием компьютерной техники осуществляются операции, которые вполне могут быть выполнены с помощью другой техники (например, лицо при помощи компьютерной техники изготовило фиктивный документ, а затем использовало его для завладения имуществом путем обмана), то такого рода хищение отсутствует.

Суть хищения, совершаемого с использованием средств электронной техники, состоит в модификации автоматизированной обработки данных компьютерной системы, в результате чего происходит воздействие на результат выводимой информации и, как следствие этого, видоизменяется информация о переходе прав на имущество собственника или иного законного владельца. Такого рода модификация представляет собой: 1) изменение информации, обрабатываемой в компьютерной системе, хранящейся на материальных носителях (машинных, пластиковых) или передаваемой по сетям передачи данных; 2) введение в компьютерную систему заведомо ложной информации.

В этой связи УК РФ должен быть дополнен нормой, которая бы предусматривала ответственность за "хищение имущества или приобретение права на имущество путем модификации результатов автоматизированной обработки данных компьютерной системы". Предполагаемой нормой охватывались бы противоправные деяния, совершаемые с использованием средств компьютерной техники, сотовой связи, сети Интернет, поддельных банковских пластиковых карточек и т.д.

По объективной стороне хищение, предусмотренное ст. 212 УК, отличается от других форм хищения способом нарушения отношений собственности: путем изменения информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сети передачи данных, либо путем введения в компьютерную систему ложной информации.

Хищение путем использования компьютерной техники возможно лишь посредством компьютерных манипуляций.

Хищение путем использования компьютерной техники имеет материальную конструкцию состава преступления.

Для наличия оконченного преступления не требуется, чтобы виновный реально распорядился имуществом. В подобной ситуации достаточно установить, что у лица объективно появилась такая возможность, и это обстоятельство осознается им.

Субъективная сторона преступления характеризуется прямым умыслом и корыстной целью.

Субъектом преступления может быть физическое вменяемое лицо, достигшее шестнадцатилетнего возраста. По ч. 1 ст. 212 УК – это лицо, имеющее в связи с выполняемой работой доступ в закрытую информационную систему либо являющееся законным пользователем этой системы, либо имеющее разрешение для работы с данной информацией.

Квалифицированными видами данного преступления является совершения его повторно либо группой лиц по предварительному сговору, либо сопряженное с несанкционированным доступом к компьютерной информации (ч. 2 ст. 212 УК), совершение действия, предусмотренные частями 1 или 2 ст. 212 УК, в крупном размере (ч. 3 ст. 212 УК) и организованной группой либо в особо крупном размере (ч. 4 ст. 212 УК).

Несанкционированный доступ к компьютерной информации имет место, если виновное лицо не имеет права доступа к этой информации либо имеет право доступа к этой информации, однако осуществляет его помимо установленного порядка.

Вопрос Корыстные преступления против собственности, не связанные с хищение (ст. 215, 216)

Статья 215. Присвоение найденного имущества

Присвоение в особо крупном размере найденного заведомо чужого имущества или клада -

Наказывается общественными работами, или штрафом, или арестом на срок до трёх месяцев.

Комментарий

1. Преступление, предусмотренное статьей 215, является одним из видов преступлений против собственности и заключается в присвоении виновным в особо крупном размере найденного им заведомо чужого имущества или клада. В отличие от хищения в подобной ситуации виновный не совершает действия по изъятию, имущества у собственника или иного законного владельца. Имущество выбывает из обладания этих лиц в силу ряда причин (собственник забыл о данном имуществе, потерял его и т.п.) и находится в безнадзорном состоянии (п. 16 постановления № 15 от 21.12.2001 г.). Имущество, находящееся в пределах его надлежащего или обычного хранения (например, на территории склада, предприятия и т.д.), не может признаваться выбывшим из обладания собственника иного законного владельца. В соответствии со статьей 215 преступлением признается присвоение найденного имущества или клада.

2. В гражданском праве находкой признают найденную вещь, выбывшую из

обладания собственника или иного законного владельца при обстоятельствах, не

свидетельствующих о наличии волеизъявления этих лиц об отказе от прав на

данную вещь. В этой связи находка не становится собственностью лица, ее обнаружившего. Нашедший потерянную вещь обязан немедленно уведомить об этом лицо, потерявшее ее, или собственника вещи, или кого-либо другого из известных ему лиц, имеющих право получить ее и возвратить найденную вещь этому лицу. Нашедший вещь обязан заявить о находке в милицию или орган местного управления и самоуправления, если лицо, имеющее право потребовать возврата найденной вещи, или место его пребывания неизвестны. Нашедший вещь вправе хранить ее у себя либо сдать на хранение в милицию, орган местного управления и самоуправления или указанному ими лицу (ст. 228 ГК). В этой связи с объективной стороны преступление, предусмотренное статьей 215, будет состоять в невозвращении или несообщении виновным установленным законом лицам о найденной им вещи и обращении ее в свою пользу или в пользу других лиц.

3.Гражданским законодательством установлен определенный порядок обращения с найденными безнадзорными животными (ст. 231 ГК). Лицо, задержавшее безнадзорный или пригульный скот или других безнадзорных домашних животных, обязано возвратить их собственнику, а если собственник животных или место его пребывания неизвестны, не позднее трех дней с момента их задержания заявить об обнаруженных животных в милицию или орган местного управления и самоуправления, которые принимают меры к розыску собственника. На время розыска собственника животных они могут быть оставлены лицом, задержавшим их,

у себя на содержании и в пользовании либо сданы на содержание и в пользование

другому лицу, имеющему необходимые для этого условия. В соответствии со

статьей 232 ГК, если в течение шести месяцев с момента заявления о задержании

безнадзорных домашних животных их собственник не будет обнаружен или сам не

заявит о своем праве на них, лицо, у которого животные находились на содержании и в пользовании, приобретает право собственности на них. В этой связи с объективной стороны преступление, предусмотренное статьей 215 (в части этого предмета), будет состоять в невозвращении виновным собственнику найденного домашнего животного либо в несообщении им в срок более трех дней установленным законом лицам о задержании безнадзорных животных и обращении их в свою пользу или в пользу других лиц.

4.Гражданским законодательством дается определение понятия «клад». В соответствии со статьей 234 ГК, клад (зарытые в земле или сокрытые иным способом

деньги или ценные предметы, собственник которых не может быть установлен

либо в силу акта законодательства утратил на них право) поступает в собственность лица, которому принадлежит имущество (земельный участок, строение и т.п.), где клад был сокрыт, и лица, обнаружившего клад, в равных долях, если соглашением между ними не установлено иное.

При обнаружении клада лицом, производившим раскопки или поиски ценностей без согласия на это собственника имущества, где клад был сокрыт, клад подлежит передаче собственнику такого земельного участка или иного имущества.

В случае обнаружения клада, содержащего предметы, относящиеся к памятникам истории или культуры, они подлежат передаче в государственную собственность. При этом собственник имущества, где клад был сокрыт, и лицо, обнаружившее клад, имеют право на получение вознаграждения в размере 50% стоимости клада в равных долях. При обнаружении такого клада лицом, производившим раскопки или поиски ценностей без согласия собственника имущества, где клад был сокрыт, вознаграждение этому лицу не выплачивается и полностью поступает собственнику. Правила статьи 234 ГК не применяются к лицам в круг трудовых или служебных обязанностей которых входило проведение раскопок или поиска, направленных на обнаружение клада. В этой связи с объективной стороны преступление, предусмотренное статьей 215 (в части этого предмета), будет состоять в несообщении:

1) об обнаружении клада лицом, производившим раскопки или поиски ценностей без согласия на это собственника имущества, где клад был сокрыт, и обращении клада в свою пользу либо в пользу других лиц;

2) об обнаружении клада, содержащего вещи, относящиеся к памятникам

истории или культуры, собственником земельного участка или лицом, производившим раскопки или поиски ценностей с согласия собственника, и обращении ими клада в свою пользу или в пользу других лиц;

3)об обнаружении клада, содержащего вещи, относящиеся к памятникам

истории или культуры, лицом, производившим раскопки или поиски ценностей

без согласия на это собственника имущества, где клад был сокрыт, и обращении

им клада в свою пользу либо в пользу других лиц.

5.В соответствии со статьей 215 уголовно наказуемым является присвоение

найденного заведомо чужого имущества или клада, если их сумма в 1000 и более

газ превышает размер базовой величины, установленный на день совершения

преступления.

6.Не образует состава преступления, предусмотренного статьей 215, присвоение найденного брошенного чужого имущества. Гражданским законодательством с таким предметам материального мира отнесены движимые вещи, брошенные собственником или иным образом оставленные им с целью отказа от права собственности на них (ст. 237 ГК). В подобной ситуации вещь выбывает из обладания собственника по его воле при обстоятельствах, явно свидетельствующих о его отказе от права на данную вещь. При этом не имеет значения, известен или собственник этой вещи приобретателю такого имущества или нет.

7.Преступление, приведенное в статье 215, совершается с прямым умыслом.

Лицо сознает, что обращает в свою пользу найденное заведомо чужое имущество, клад, предвидит, что своими действиями незаконно приобретает имущество ценности в особо крупном размере, и желает этого.

8. Субъектом преступления является частное лицо, достигшее 16-летнего возраста. Если, например, кладом завладевает лицо, в круг трудовых или служебных обязанностей которого входило проведение раскопок и совершение действий, -направленных на обнаружение клада, то все содеянное не квалифицируется по статье 215, а при соответствующих обстоятельствах может влечь ответственность за хищение имущества.

§ 8. Хищение путем использования компьютерной техники

Вторая половина ХХ века с бурным развитием информационных технологий принесла с собой качественный скачек: информация превратилась в один из главных элементов национального богатства. Совершенствование компьютерных технологий все более приближает нас к тому времени, когда значительная доля информационных ресурсов будет содержаться в технических средствах. Пожалуй, сегодня практически нет ни одной сферы человеческой деятельности, в которой бы не использовались компьютеры, позволяющие создавать, накапливать, хранить, обрабатывать и передавать огромные объемы информации. Создание электронно-вычислительной техники большой производительности, ее широкое внедрение в экономическую, социальную и управленческую деятельность, привело к повышению значимости информации и информационных ресурсов.

Процесс становления рынка высоких технологий и факт проникновения в эту сферу преступных элементов потребовал от отечественного законодателя отражения в УК адекватных мер реагирования на происходящие процессы и усиления охраны отношений собственности. Уголовный кодекс Республики Беларусь 1999 г. особо выделяет хищения, совершаемые путем использования компьютерной техники (ст. 212 УК). Преступным признается: «Хищение имущества путем изменения информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сетям передачи данных, либо путем введения в компьютерную систему ложной информации».

Отечественный законодатель специально выделил состав, призванный охранять отношения собственности и закрепил сферу применения ст. 212 УК к ситуациям, когда имущество похищается исключительно с помощью компьютерной техники. Ранее подобного рода действия, при наличии обстоятельств, указанных в законе, влекли ответственность за хищение имущества путем мошенничества, присвоения или растраты, хищения в особо крупных размерах и т.д. Однако такая квалификация не отражала самой сути совершаемых противоправных действий виновных.

Объектом хищения путем использования компьютерной техники выступают общественные отношения по владению, пользованию и распоряжению имуществом.

Предметом преступления является чужое имущество. О праве на имуществе в диспозиции ст. 212 УК не упоминается.

Объективная сторона преступления выражается в форме действия (изменение информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сети передачи данных либо введение в компьютерную систему ложной информации), последствия (причинение реального ущерба собственнику и завладение чужим имуществом виновным) и причинной связи между действием и наступившими последствиями.

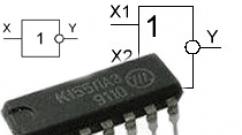

Согласно диспозиции ст. 212 УК, где компьютерная техника выступает не предметом хищения, а орудием его совершения, способами хищения путем использования компьютерной техники являются:

1) изменение информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сети передачи данных (это существенное видоизменение ее первоначального содержания (соответствующих файлов), внесение различных корректировок в существующую информацию, которое затрудняет законное пользование компьютерной информацией);

2) введение в компьютерную систему ложной информации (внесение любых несоответствующих действительности данных (создание новой информации), отличных от тех, которые были введены в систему собственником информационного ресурса).

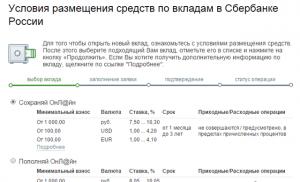

Так, программист одного из филиалов коммерческого банка, используя свое служебное положение, при обслуживании программы «Вклады населения» совершил хищение чужого имущества на общую сумму 62 млн. руб. Суть его преступных действий заключалась в том, что он вносил разного рода неправомерные изменения в данные о суммах на лицевых счетах вкладчиков, начисляя по ним проценты и переносил денежные суммы с одного вида вклада на другой, где были предусмотрены более высокие проценты. Все незаконно начисленные суммы он переводил на заранее открытые счета, а затем изымал их по фиктивным (подделывал подписи вкладчиков) расходным кассовым ордерам, используя свои доверительные отношения с другими работниками банка.

Хищение путем использования компьютерной техники возможно лишь посредством компьютерных манипуляций. Компьютерное «хищение» предполагает перехват информации, несанкционированный доступ к средствам информации, проведение манипуляций с данными и управляющими командами. При манипулировании с процессами ввода, вывода информации компьютер согласно заложенной в него программе идентифицирует преступника как законного владельца денежных средств. Преступник не сам тайно изымает эти деньги, а компьютер, банкомат, другое электронное устройство передает их ему, внешне добровольно, но в связи с ошибкой в программе, которую сознательно вносит в эту программу виновный. Завладение чужим имуществом в данном случае может происходить путем ввода, изменения, удаления или блокирования компьютерных данных, либо путем другого вмешательства в функционирование компьютерной системы.

Таким образом, суть хищения, совершаемого с использованием средств электронной техники, состоит в модификации автоматизированной обработки данных компьютерной системы, в результате чего происходит воздействие на результат вводимой и выводимой информации, и как следствие этого видоизменяется информация о переходе имущества либо прав на имущество собственника или иного законного владельца. Такого рода модификация представляет собой: а) изменение информации, обрабатываемой в компьютерной системе, хранящейся на материальных носителях (машинных, пластиковых) или передаваемой по сетям передачи данных; б) введение в компьютерную систему заведомо ложной информации.

Хищение путем использования компьютерной техники в чем-то схоже с кражей и мошенничеством, однако в отличие от названных составов преступлений, противоправное деяние виновным осуществляется путем информационного воздействия не на человека, а на компьютерную систему, которая и принимает решение о совершении тех или иных операций (как бы с одной стороны завладение происходит тайно, а с другой вроде используется и обман). Поэтому при квалификации хищений, совершаемых с использованием компьютерной техники должны учитываться не составные элементы этой самой техники, и даже не всегда ее использование (поскольку использование компьютерной техники может выступать как средство для совершения хищения), а воздействие на результат автоматизированной обработки данных в целях завладения чужим имуществом.

Именно на данное обстоятельство, отчасти, обратил свое внимание Пленум Верховного Суда Республики Беларусь, который в п. 20 постановления от 21 декабря 2001 г. № 15 «О применении судами уголовного законодательства по делам о хищениях имущества» разъяснил, что «хищение путем использования компьютерной техники (ст.212 УК) возможно лишь посредством компьютерных манипуляций, заключающихся в обмане потерпевшего или лица, которому имущество вверено или под охраной которого оно находится, с использованием системы обработки информации. Данное хищение может быть совершено как путем изменения информации, обрабатываемой в компьютерной системе, хранящейся на машинных носителях или передаваемой по сетям передачи данных, так и путем введения в компьютерную систему ложной информации».

Компьютерная техника выступает своеобразным орудием (напоминающим способ), а не средством осуществления преступления, а осуществляемые с ее использованием операции составляют содержание такого «компьютерного» хищения. Принципиальное различие здесь состоит в том, что орудие непосредственно воздействует на предмет хищения, в то время как средство преступления не используется непосредственно для преступного воздействия на предмет преступного посягательства (имущество), а лишь применяется для облегчения совершения преступления. Если с использованием компьютерной техники осуществляются операции, которые вполне могут быть выполнены с помощью другой техники (например, лицо при помощи компьютерной техники изготовило фиктивный документ, а затем использовало его для завладения имуществом путем обмана), то состав преступления, предусмотренный ст. 212 УК, отсутствует.

При анализе ст. 212 УК необходимо также учитывать, что в компьютерной системе не хранятся денежные средства, имущество, иные вещи, на которые посягает преступник, в компьютерной системе хранится информация об этом имуществе или его передвижении. И если виновное лицо проникает в компьютерную систему с целью завладения денежными средствами либо иного имущества, то оно проникает в компьютерную систему путем манипуляций с программами, данными либо техническими средствами. Таким образом, лицо для совершения имущественного преступления, умышленно искажает либо вносит ложные данные в компьютерную систему, манипулирует с программами, данными, аппаратной частью ЭВМ, обрабатывающими информацию о передвижении имущества, и тем самым добивается получения разрешения на использование имущества.

Преступление, предусмотрено ст. 212 УК является оконченным с момента завладения чужим имуществом и получения реальной возможности пользования или распоряжения похищенным.

Субъективная сторона преступления характеризуется прямым умыслом и корыстной целью: лицо сознает, что совершает хищение путем использования компьютерной техники и желает этого.

Субъект преступления – вменяемое физическое лицо, достигшее 16 лет. По ч. 1 ст. 212 УК субъектом является лицо, которое имеет легальный доступ к компьютерной информации (является законным пользователем, имеет разрешение для работы с данными). Диспозиция ст. 212 УК построена таким образом, что по ч. 1 несет ответственность лицо, имеющее в связи с выполняемой работой правомочный доступ к закрытой информационной системе, либо являющийся законным пользователем этой системы или же имеющий разрешение для работы с информацией. Напротив, лицо, не обладающее правомочиями доступа к компьютерной информации должно наказываться по ч. 2 ст. 212 УК как за несанкционированный доступ к компьютерной информации.

Квалифицирующими обстоятельствами угона транспортного средства или маломерного водного судна являются:

а) повторность (ч. 2 ст. 212 УК). Повторным признается совершение хищения путем использования компьютерной техники, которому ранее предшествовало другое хищение, предусмотренное ст.ст. 205-212 УК, или какое либо из следующих преступлений: хищение огнестрельного оружия, боеприпасов или взрывчатых веществ (ст. 294 УК), хищение радиоактивных материалов (ст. 323 УК), хищение наркотических средств, психотропных веществ и их прекурсоров (ст. 327 УК), хищение сильнодействующих или ядовитых веществ (ст. 333 УК);

б) группа лиц с предварительным сговором (ч. 2 ст. 212 УК). Хищение с использованием компьютерной техники совершается субъектами, в котором хотя бы два лица совместно участвовали в его совершении в качестве исполнителей, действовавших по предварительному сговору между собой;

в) сопряженность с несанкционированным доступом к компьютерной информации (ч. 2 ст. 212 УК). Согласно разъяснению (постановления) Пленума Верховного Суда Республики Беларусь от 21 декабря 2001 г. № 15 «О применении судами уголовного законодательства по делам о хищениях имущества» несанкционированным доступом «считается доступ к компьютерной информации лица, не имеющего права на доступ к этой информации либо имеющего такое право, но осуществляющего его помимо установленного порядка». Иначе говоря, несанкционированным является такой доступ, который осуществляется: а) в отсутствии права на доступ (отсутствует согласие собственника, законного пользователя или владельца информации; лицо противоправно использует технические средства и т.д.); б) при наличии такого права, но с нарушением установленного порядка доступа.

Доступ к информации – это санкционированное владельцем или собственником ознакомление конкретного лица с информацией. Виновному для осуществления доступа к компьютерной информации необходимо подходящим для него способом нарушить правила доступа. В первом случае у него нет никаких правомочий на доступ, во втором – таковые у посягающего имеются, однако в силу ряда обстоятельств они им не используются.

Субъектом преступления, предусмотренного ч. 1 ст. 212 УК, является лицо, имеющее в связи с выполняемой работой доступ в закрытую информационную систему, либо являющееся законным пользователем этой системы, либо имеющее разрешение для работы с данной информацией. К данной категории лиц следует относить тех, которые на законных основаниях пользуются (в их обязанности входит получение компьютерной информации, произведение с ней различных операций) либо непосредственно обслуживают работу компьютерной техники в результате выполнения ими функций, предусмотренных договором (трудовым, гражданско-правовым) или иным соглашением. К числу таких лиц можно отнести пользователей информации (операторы ЭВМ), а также лиц, которые по характеру своей деятельности имеют доступ к компьютерной информации (программисты, технический персонал, выполняющий свои профессиональные обязанности). Следовательно, если лицо имеет доступ к компьютерной информации на законных основаниях (по службе, в силу договора), то умышленное использование им своих правомочий по обращению к компьютерной информации в целях совершения хищения, не будет являться квалифицирующим признаком ст. 212 УК.

Для таких лиц доступ к компьютерной информации будет неправомерным, если они выходят за пределы своих служебных обязанностей и получают возможность распоряжаться той компьютерной информацией, на которую их обязанности не распространяются либо к которой они не имеют права доступа. В этом случае несанкционированный доступ к компьютерной информации с целью совершения хищения осуществляется данной категорией лиц посредством превышения своих служебных полномочий, которые оговорены в законе, договоре или ином акте (например, для совершения хищения лицо может использовать свое служебное или иное должностное положение, однако не иметь никакого отношения к используемой компьютерной информации).

Полномочия по ограничению либо разрешению доступа к информации являются существенными полномочиями ее обладателя. Причем последний обязан обеспечить уровень защиты соответствующей компьютерной информации. Если обладатель информации (законный пользователь) не обеспечивает этот уровень или никак не защищает компьютерную информацию (данные, находящиеся в компьютере), то и доступ к этой информации не будет являться преступлением (в смысле совершения хищения путем использования компьютерной техники по признаку «сопряженное с несанкционированным доступом к компьютерной информации»).

Лицо, стремящееся совершить хищение путем использования компьютерной техники сопряженное с несанкционированным доступом к компьютерной информации должно осознавать, что свободный доступ к компьютерной информации ограничен, и оно не имеет права на него. Такой способ проникновения к компьютерной информации применяется в обход легально установленного порядка обращения к ней, без официального разрешения собственника. Поэтому, если лицо имеет право доступа только в помещение, где находится компьютерная техника и совершаются различные операции с компьютерной информацией, и в круг его обязанностей не входит непосредственное выполнение различных действий с компьютерной информацией, то его нельзя причислить к числу лиц, обладающих правом доступа к компьютерной информации (такой доступ является несанкционированным). Иначе говоря, лицо имеющее доступ к компьютеру, может и не иметь право доступа к конкретной информации и совершению различных действий.

Классическим примером хищения с использованием компьютерной техники, сопряженным с несанкционированным доступом к компьютерной информации, является взлом информационной системы интернет-магазина с целью размещения в системе этого магазина фальсифицированного заказа с целью завладения чужим имуществом. Исходя из этого примера можно сказать, что хищение путем использования компьютерной техники сопряженное с несанкционированным доступом к компьютерной информации состоит в неправомерном доступе к охраняемой компьютерной информации, носящее характер совершения определенных действий и может быть сопряжено с проникновением в компьютерную систему путем использования специальных технических или программных средств, позволяющих преодолеть установленные системы защиты (например, незаконное применение паролей или их подбор, маскировка под видом законного пользователя для проникновения к соответствующей компьютерной информации и т.д.).

Несанкционированный доступ представляет собой, с одной стороны, доступ к компьютерной информации, полученный вследствие неправомерного преодоления программной, аппаратной или комплексной защиты, с другой стороны, такой доступ неразрешен собственником или законным владельце информации, вследствие чего становится возможным производить манипуляции с компьютерной информацией в целях хищения чужого имущества;

г) крупный размер (ч. 3 ст. 212 УК). Величина похищаемого имущества превышает более чем в двести пятьдесят раз размер базовой величины, установленный на день совершения преступления (но не выше тысячи базовых величин);

д) организованная группа (ч. 4 ст. 212 УК). Хищение путем использования компьютерной техники совершается двумя и более лицами, предварительно объединившимися в управляемую устойчивую группу для совместной преступной деятельности. о чем свидетельствуют такие признаки как: наличие в составе группы руководителя, выполняющего действия по координации преступной деятельности данной группы. руководству ею, поддержанию внутренней внутригрупповой дисциплины, распределение ролей между членами группы, вербовка новых ее членов, оснащение техникой и т.д.;

е) особо крупный размер (ч. 4 ст. 212 УК). Величина похищенного имущества более чем в тысячу раз превышает размер базовой величины, установленный на день совершения преступления.

Хищение, с использованием компьютерной техники следует отграничивать от иных преступлений: против собственности (гл. 24 УК) и против информационной безопасности (гл. 31 УК).

Хищение с использованием компьютерной техники не является частным случаем мошеннического завладения имуществом путем обмана или злоупотребления доверием. При хищениях с использованием компьютерной техники выдаваемые ЭВМ команды и документы ничем не отличаются от подлинных по форме, являясь фальшивыми по сути. Лицо, работающее с системами автоматизированной обработки информации, объективно поставлено в такие условия, что оно будет добросовестно заблуждаться относительно полученной информации (независимо от того, была ли она видоизменена или вовсе являлась ложной) ввиду отсутствия какого-либо контакта с виновным. В диспозиции ст. 212 УК компьютерная техника выступает в качестве средства совершения хищения, и преступник прибегает к искажению (манипулированию) передаваемой информации.

Обман – это способ совершения исключительно мошенничества, как имущественного преступления. Обман может быть средством, облегчающим совершение преступления, с использованием компьютерной техники, но в таком случае ст. 212 УК будет отсутствовать. Суть компьютерных манипуляций не может заключаться в обмане. Поэтому, если лицо, изменив компьютерную информацию с использованием системы обработки информации, предоставит обладателю предмета преступления результат ее обработки (например, документ в электронном виде), оценив который тот примет решение о передаче имущества или права на него виновному, то такие противоправные действия следует квалифицировать не как хищение путем использования компьютерной техники, а как обыкновенное мошенничество.

Не следует видеть наличие ст. 212 УК и в широко распространенных схемах обмана посредством рассылки электронных сообщений или на web-аукционах, где компьютер используется лишь как инструмент для установления контакта с потерпевшим, а информационная среда является альтернативной относительно физического мира. Электронная почта и web-сайты дают правонарушителю возможность не общаться с потерпевшим напрямую, что более безопасно для преступника и может затруднить его идентификацию. Поскольку в подобных деяниях не происходит манипуляции с компьютерными данными и компьютерной информацией, и хищение имущества не является следствием этих манипуляций, такие действия охватываются традиционными нормами о мошенничестве и не требуют квалификации по ст. 212 УК.

Так, по одному из уголовных дел, органами предварительного следствия было предъявлено обвинение К. по ч. 4 ст. 212 УК. В частности, К., используя размещенную на сайте lfiltd.com информацию, похитил принадлежащие М. электронные денежные средства, которые она со своего e-gold счета (Irina) перечислила на указанный в интернет-сайте lfiltd.com e-gold счет К. в сумме 10 500 долларов США. Как следовало из показаний потерпевшей (М.) в личном пользовании у нее имлся компьютер с выходом в сеть Интернет, где был зарегистрирован свой почтовый ящик с электронным адресом Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. . В сети Интернет на сайте lfiltd.com она прочитала рекламу инвестиционных проектов, которые предлагали в короткий срок на вложении личных денежных средств заработать неплохие проценты. По сети Интернет она попыталась выяснить что-либо об этих проектах на других форумах. На форумах она выяснила, что данные проекты действительно прибыльные, по поводу данных инвестиционных проектов она стала общаться с Kan-2, который хвалил проекты, писал, что уже получал по ним проценты и что он продолжает вкладывать в него свои деньги. Решив, что это соответствует действительности, она перевела денежные средства на счет, указанный в сайте lfiltd.com. Но, впоследствии, владельцы сайта с почтовых ящиков Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. , Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. и других стали направлять ей письма с требованиями вложения дополнительных сумм, ссылаясь на увеличение минимального вклада и угрожая не вернуть уже вложенные денежные средства в случае непополнения вклада. Так, она получала письма от администратора сайта Vanessa Rey и Simon Aronsohn. Опасаясь невозврата средств, она в период с ноября 2006 г. по февраль 2007 г. перевела на счета, указанные в сайте lfiltd.com 10500 долларов США. Однако, в конечном итоге, ни процентов, ни вложенной суммы ей не вернули. На протяжении всего периода участия в данном инвестиционном проекте М. общалась с пользователем Kan-2, который уговаривал ее продолжать участвовать в проекте и вкладывать деньги, при этом он указывал на то, что (он) длительное время вкладывает в данный проект свои денежные средства и получает высокие проценты. В конечном итоге, когда она проанализировала всю поступающую к ней корреспонденцию, касающуюся сайта lfiltd.com, М. сделала вывод о том, что администраторы сайта и лица, поддерживающие с ней переписку по поводу доходности проекта – Vanessa Rey, Simon Aronsohn, KAN2, Кот Андрей, Amorous, Merry Kay, Devid Parke, Андрей Николаевич – являются одним и тем же лицом. Точно такие же случаи совершения хищения были выявлены органами предварительного следствия в отношении К. и по другим эпизодам с иными потерпевшими.

Оценив собранные по делу доказательства в их совокупности, суд пришел к выводу, что виновность обвиняемого доказана, однако его действия переквалифицировал с ч. 4 ст. 212 УК на ч. 4 ст. 209 УК исходя из следующего. Сам способ завладения денежными средствами свидетельствует о том, что К. не совершал хищения имущества путём введения в компьютерную систему ложной информации. Созданные обвиняемым сайты изначально содержали информацию, рекламировавшую деятельность, якобы, им же созданных фирм и их инвестиционных проектов. При этом судом было учтено, что К. завладел денежными средствами граждан не в результате изменения информации или введения ложной информации, а вследствие обмана. Денежные средства выбыли из владения потерпевших, и перешли в «фонды» обвиняемого в результате сообщения потерпевшим недостоверной информации. К. не изменял информацию и не вводил в компьютерную систему ложную информацию, которая бы обусловила совершение им хищений. Денежные средства оказались у обвиняемого вследствие добровольной передачи их самими потерпевшими. Причём, последние верили в надёжность инвестиционных проектов и не подозревали об искусном обмане со стороны К. Таким образом, обман обусловил передачу денег потерпевшими обвиняемому и именно он (обман) находится в причинной связи с наступившими последствиями. «Вывешивание» на сайтах как «на доске объявлений» заведомо недостоверной информации само по себе не могло и не может повлечь причинение ущерба потерпевшим и одновременное обогащение обвиняемого. Это произошло в результате обмана. Именно эти обстоятельства и признаки указаны следствием в постановлении о привлечении К. в качестве обвиняемого. Вменение данном случае ч. 4 ст. 212 УК безосновательно. Созданные К. сайты с недостоверной информацией явились лишь средством для совершения мошенничества. Размещая ложную информацию на сайтах, К. рассчитывал на доверчивость и неопытность потерпевших, которые переводили денежные средства на указанные им счета. В этой связи имеющаяся ложная информация на сайтах не находится в причинной связи с фактами передачи денежных средств потерпевшими обвиняемому. Обвиняемый, используя ложную информацию, вводил в заблуждение потерпевших, которые сами, основываясь на недостоверной информации, добровольно перечисляли денежные средства на счета обвиняемого, полностью осознавая свои действия и рассчитывая на получение в дальнейшем прибыли от совершаемых операций. Указанное, есть ничто иное, как мошенничество, но не хищение имущества путём использования компьютерной техники. Не было совершено компьютерного манипулирования (изменения информации или введения ложной информации), приведшего к совершению хищения. Установлено, что денежные средства у обвиняемого оказались в результате передачи потерпевшими, а это есть мошенничество.

Похищение преступником самой банковской пластиковой карты (с целью последующего хищения денежных средств) должно квалифицироваться как приготовление к совершению одной из форм хищения. Хищение денег из банкомата с использованием банковской пластиковой карточки необходимо квалифицировать как кража, потому как при совершении хищений с использованием оригинальной банковской пластиковой карточки технологический процесс работы оборудования не нарушается ни на системном, ни на программном, ни на информационных уровнях, и практику квалификации таких действий по ст. 212 УК следует признать ошибочной.

Если лицо завладело банковской пластиковой карточкой Visa или MasterCard, т.е. когда при оплате товаров через терминалы в пунктах розничной торговли не требуется введения ПИН-кода, подписываются лишь товарные чеки, то в данном случае необходимо учитывать следующее. Любой нашедший или похитивший такую банковскую пластиковую карточку может свободно распоряжаться находящимися на ее балансе денежными средствами, поэтому подобного рода действия должны расцениваться как кража (ст. 205 УК) и оснований для применения ст. 212 УК нет. Если банковская пластиковая карточка предъявляется работнику магазина, предоставляющему предъявителю карты товар, а затем средства списываются со счета законного владельца карты на счет торговой организации, то при условии выдачи себя преступником за настоящего владельца (об этом может свидетельствовать подделка подписи на товарном чеке), имеет место мошеннический обман. Дело в том, что работник торговой организации (магазина) обязан идентифицировать клиента как настоящего владельца пластиковой карты (делается это путем сличения подписи на чеке и пластиковой карточки), однако злоумышленником, предъявляющим чужую банковскую пластиковую карточку, работник магазина вводится в заблуждение, в результате чего и происходит последующее завладение имуществом.

Хищение путем использования компьютерной техники необходимо отличать и от причинения имущественного ущерба без признаков хищения (ст. 216 УК), где модификация компьютерной информации выступает самостоятельным способом причинения ущерба в значительном размере посредством извлечения имущественных выгод. Особенностью ст. 216 УК является то, что виновное лицо не завладевает чужим имуществом, а причиняет имущественный ущерб собственнику в виде неполучения должного или незаконного пользования имуществом. Так, именно по ст. 216 УК необходимо квалифицировать действия лиц, которые «клонируют» (делают дубликаты) телефонных SIM-карт и осуществляют телефонные разговоры за чужой счет, поскольку все переговоры оплачивает владелец SIM-карты. По такому же основанию надлежит расценивать и случаи использования идентификационных номеров легальных пользователей для осуществления пользования ресурсами сотовой связи без цели оплаты разговоров (равно как и использование сетей других операторов). В данных ситуациях собственнику причиняется имущественный ущерб, а виновное лицо не завладевает чужим имуществом, а возлагает бремя своих расходов на другое лицо. Точно также необходимо расценивать действия лиц, которые используют чужие пароли и реквизиты для доступа к сети Интернет, т.е. при наличии значительного ущерба как причинение имущественного ущерба без признаков хищения.

За хищение в особо крупном размере путем использования компьютерной техники (ч. 4 ст. 212 УК) была осуждена в 2010 г. одна из сотрудниц филиала ОАО «Беларусбанк». Работая специалистом отдела учета операций физических лиц и имея доступ к ряду компьютерных баз данных и право проведения в них операций, она в период с 31 мая 2005 г. по 3 марта 2009 г. совершила хищение денежных средств банка на общую сумму более 88,2 млн. рублей. Совершала преступления виновная путем ввода в соответствующую базу данных заведомо ложные сведения о погашении задолженности по кредитным договорам на свое имя, а также бывшего мужа и близких родственников. В данном случае совершено именно хищение, а не какое-либо иное преступление по той причине, что виновная уже получила денежные средства, и на определенном этапе у нее возник умысел не возвращать эти деньги (кредитные ресурсы). Фактически завладение чужим имуществом произошло путем его удержания, однако, с применением специфического способа – путем введения ложной информации в компьютерную базу данных банка о погашении ранее взятого кредита.

Главное отличие ст. 212 УК от составов преступлений, предусмотренных в гл. 31 УК (Преступления против информационной безопасности) состоит в том, что информация в гл. 31 УК является предметом совершения преступлений, а в ст. 212 УК информация служит средством, воздействуя на которую, лицо противоправно завладевает имуществом. Составы преступлений, предусмотренных гл. 31 УК следует считать специальными по отношению к посягательствам на конституционные права и свободы и на собственность, что влечет использование известных правил о квалификации при конкуренции общих и специальных норм.

Хищение путем использования компьютерной техники, сопряженное с несанкционированным доступом к компьютерной информации, сопровождавшимся наступлением последствий, указанных в ст. 349 УК, квалифицируется по совокупности преступлений (ч. 2 ст. 212 и ч. 2 или ч. 3 ст. 349 УК). Идеальная совокупность преступлений исключается в случае модификации компьютерной информации (ст. 350 УК), изготовления либо сбыта специальных средств для получения неправомерного доступа к компьютерной системе или сети (ст. 353 УК РБ), нарушения правил эксплуатации компьютерной системы или сети (ст. 355 УК РБ). В других ситуациях, лицо с целью совершения хищения на этапе подготовки или непосредственного совершения преступления, может неправомерно завладеть компьютерной информацией (ст. 352 УК РБ), разработать, использовать либо распространить вредоносные программы (ст. 354 УК РБ), или же скрыть хищение путем компьютерного саботажа (ст. 351 УК РБ).

См.: Панфилова, Е.И. Компьютерные преступления / Е.И.Панфилова, А.С.Попов. – СПб., 1998. – С. 5; Ушаков С.И. Преступления в сфере обращения компьютерной информации: теория, законодательство, практика: автореф. дис. … канд. юрид. наук: 12.00.08. – Ростов н/Д., 2000. – С. 2-3.

Петров С.А. Особенности квалификации хищений, совершаемых с использованием компьютерной техники // Российский следователь. – 2008. – № 15.

Н.Ахраменка полагает, что определение доступа как несанкционированного отражает организационную сторону его осуществления, а поскольку понимание доступа как неправомерного характеризует его сущностный признак, то последнее понятие в целях использования ему представляется более предпочтительным (См.: Ахраменка, Н. Аспекты доступа в преступлениях против информационной безопасности / Н.Ахраменка // Юстиция Беларуси. – 2006. – № 3. – С. 41). Вместе с тем, в зарубежном и международном уголовном законодательстве при описании сходных составов преступлений употребляется термин «несанкционированный доступ». На взгляд российских специалистов данный термин является более точным для характеристики запрещенного уголовным законом действия, поскольку правомерность доступа к информации фактически означает его санкционированность (разрешенность) обладателем информации (См.: Зимина У.В. Преступления в сфере компьютерной информации в российском и зарубежном уголовном праве: автореф. дис. … канд. юрид. наук: 12.00.08. – М., 2007. – С. 22). Нам же представляется, что данный вопрос не имеет столь существенного значения.

См.: Пасынков А.В. Субъект хищения путем использования компьютерной техники // // Веснiк ГрДУ. Серыя 4. –2011. – № 1. – С. 82. // Веснiк ГрДУ. Серыя 4. –2011. – № 1. – С. 85; Дворецкий М.Ю. Преступления в сфере компьютерной информации (уголовно-правовое исследование): автореф. дис. … канд. юрид. наук: 12.00.08. – Волгоград, 2001. – С. 16.

См.: Ахраменка Н.Ф. Квалификация хищений, совершаемых с использованием компьютерной техники / Н.Ф.Ахраменка // Юридическая наука и образование в Республике Беларусь на рубеже ХХ-ХХI веков: мат. межд. науч.-практ. конф. – Гродно, 1998. – С. 247.

См.: Макаревич А.В. Способы совершения хищений, не укладывающиеся в традиционные формы и требующие самостоятельной идентификации // Право.by. – 2011. – № 2. – С. 74.

Данное суждение нами было высказано еще в начале 2007 г. и в последующем было поддержано в юридической литературе (См.: Хилюта, В. Орудие преступления – банковская пластиковая карточка … / В.Хилюта, Н.Сергейко // Юстиция Беларуси. – 2007. – № 4. – С. 35-39; Щербак, Е. Отдельные аспекты квалификации компьютерных преступлений / Е.Щербак, Н.Щербак // Законность и правопорядок. – 2011. – № 2. – С. 52; Уголовное право Республики Беларусь. Особенная часть: учеб. пособие / А.И.Лукашов [и др.]. – Минск, 2009. – С. 243), однако поколебать судебную практику это не позволило.

Ведя речь о модификации компьютерной информации (ст. 350 УК) нельзя не отметить, что в отличие от состава, предусмотренного ст. 212 УК, при модификации в компьютерную систему вводится заведомо ложная информация (в случае хищения, путем использования компьютерной техники – просто ложная информация).